ЭЦП Рутокен

Рутокен — это линейка программных и аппаратных продуктов, предназначенных для информационной безопасности электронных данных. Разработчиком является российская компания «Актив». Особое место в линейке товаров Рутокен занимают электронные цифровые подписи (ЭЦП), которые используются российскими организациями от малого бизнеса до крупных федеральных сетей.

Использование таких подписей стало возможным с 2011 года, когда вступил в силу соответствующий федеральный закон № 63 и была предпринята первая попытка развития электронного документооборота в различных сегментах: как между бизнесменами, так и при взаимодействии с госорганами. В последние годы возможности такого документообмена стали значительно шире, при этом повысились и требования к обеспечению безопасности подписываемых и отправляемых сведений.

Оформим ЭЦП за один день без вашего участия!

Оставьте заявку и получите консультацию в течение 5 минут.

Рутокен — это программная и аппаратная защита

Электронный документооборот распространен повсеместно и невозможен без строгого соблюдения условий конфиденциальности, информационной безопасности и криптографического шифрования.

Устройства Рутокен — это средства аутентификации пользователей, а также хранения и использования ключей цифровой подписи.

Защищенность данных должна быть обеспечена любой информационной системой в соответствии с требованиями действующего законодательства. Так, ФЗ-152 «О персональных данных» обязывает всех пользователей персональных данных обеспечивать их сохранность и неприкосновенность. Это невозможно без специальных программных средств. В свою очередь, средства, используемые для этих целей, должны отвечать требованиям российских и международных стандартов качества.

Подпишись на наш канал в Яндекс Дзен — Онлайн-касса!

Получай первым горячие новости и лайфхаки!

ЭЦП рутокен: что это и для чего нужно

ЭЦП Рутокен — это разновидность электронной цифровой подписи. ЦП — это аналог личной подписи субъекта на бумажном носителе. Она является реквизитом электронного документа. Согласно Федеральному закону № 63-ФЗ «Об электронной подписи», под ней понимается информация, присоединяемая к иной информации в электронной форме, то есть к подписываемому документу. Такая информация используется для идентификации лица, подписывающего документ.

Она является реквизитом электронного документа. Согласно Федеральному закону № 63-ФЗ «Об электронной подписи», под ней понимается информация, присоединяемая к иной информации в электронной форме, то есть к подписываемому документу. Такая информация используется для идентификации лица, подписывающего документ.

Существует несколько разновидностей ЦП:

- Простая — подтверждает факт подписи документа с использованием кодов и паролей. Чаще всего используется для установления доступа граждан к порталу Государственных услуг.

- Неквалифицированная — является результатом криптографического шифрования информации, идентифицирует подписанта, позволяет фиксировать попытки изменения документа после его подписания. Подходит для внутреннего документооборота компании и отправки документации из одной организации в другую.

- Квалифицированная — отвечает всем признакам неквалифицированной ЦП, кроме того, содержит шифр для ее проверки в специальном квалифицированном сертификате, соответствует дополнительным требованиям.

Используется для сдачи отчетности в госорганы, для участия в торгах и направления документации в банки.

Используется для сдачи отчетности в госорганы, для участия в торгах и направления документации в банки.

Наибольшее распространение получили именно квалифицированные ЭЦП, поскольку юридически они полностью заменяют личную подпись физического лица или печать компании.

Таким образом, отвечая на вопрос о том, что это — ЭЦП Рутокен и для чего нужно, ответим — для совершения операций, предусматривающих аутентификацию и формирование соответствующих реквизитов документов.

Сфера применения квалифицированных ЦП обширна. Они применяются в следующих областях:

- взаимодействие с контролирующими органами и передача отчетности;

- ведение деятельности на торговых площадках;

- документооборот между клиентом и банком;

- документооборот с контрагентами;

- оформление и регистрация сделок с недвижимым имуществом;

- формирование заявок на получение муниципальных и государственных услуг и другие сферы.

Использование ЦП значительно облегчает документооборот компании.

Внешний вид ЭЦП на уже подписанном бланке состоит из следующих элементов:

- Сведения о техническом средстве подписи.

- Данные о ключевой паре, которая содержит два обезличенных набора байтов, сгенерированных ЦП.

- Сведения о сертификате ключа проверки, выданного удостоверяющим центром (этот сертификат объединяет данные ключа со сведениями о его владельце).

Подберем ЭЦП для вашего бизнеса. Доставим в любую точку РФ!

Оставьте заявку и получите консультацию в течение 5 минут.

Рутокен 2.0

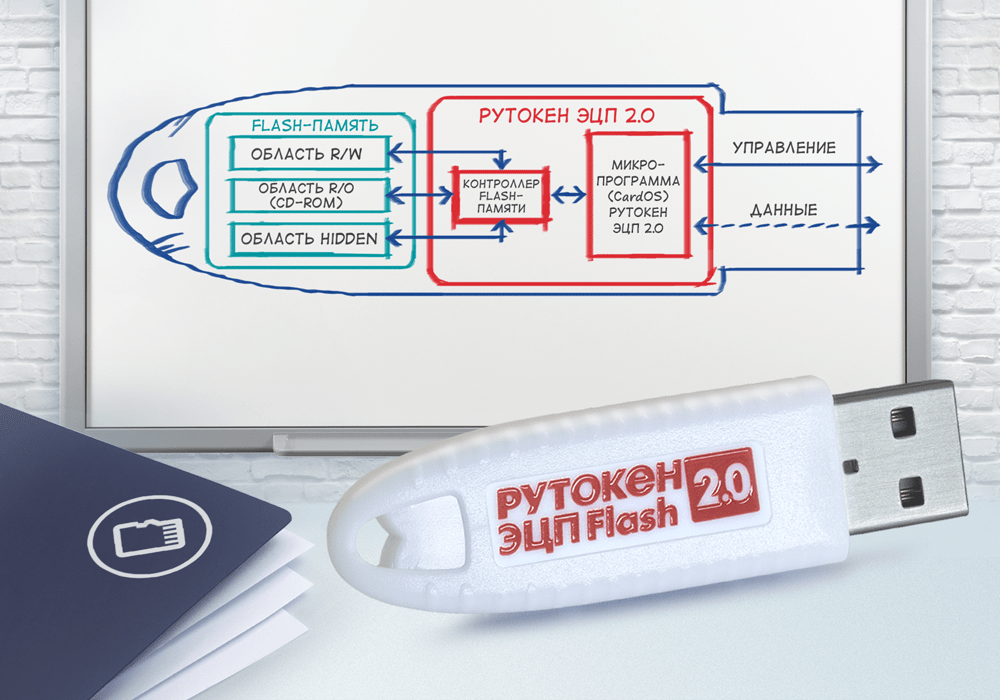

Рутокен 2.0 — это USB-токен, поддерживающий новые российские стандарты безопасности. Эти стандарты предусмотрены ГОСТами 34.11-2012, 34.10-2012 и VKO ГОСТ P 34.10-2012 (RFC 7836). Специфика новых стандартов состоит в повышенных требованиях к обеспечению безопасности. Кроме того, Рутокен 2.0 поддерживает и основные международные протоколы по контролю защищенности сведений.

Кроме того, Рутокен 2.0 поддерживает и основные международные протоколы по контролю защищенности сведений.

В частности, реализована возможность выполнять криптографические операции так, чтобы закрытая информация о ключах не покидала пределы внешнего носителя. Так исключается возможность подделки и компрометации конфиденциальных сведений.

Этот USB-токен выполняет операции шифрования с большей скоростью, чем предыдущие версии. Функционал токена предполагает безопасную двухфакторную аутентификацию пользователей с возможностью генерации и хранения шифровальных кодов и ключей на самом внешнем носителе.

Рутокен 2.0 имеет сертификат Федеральной службы безопасности, как средство цифровой подписи и криптографической защиты информации.

Использование этого токена необходимо при работе в ряде федеральных информационных систем (например, ЕГАИС), работающих с инфраструктурой открытых ключей.

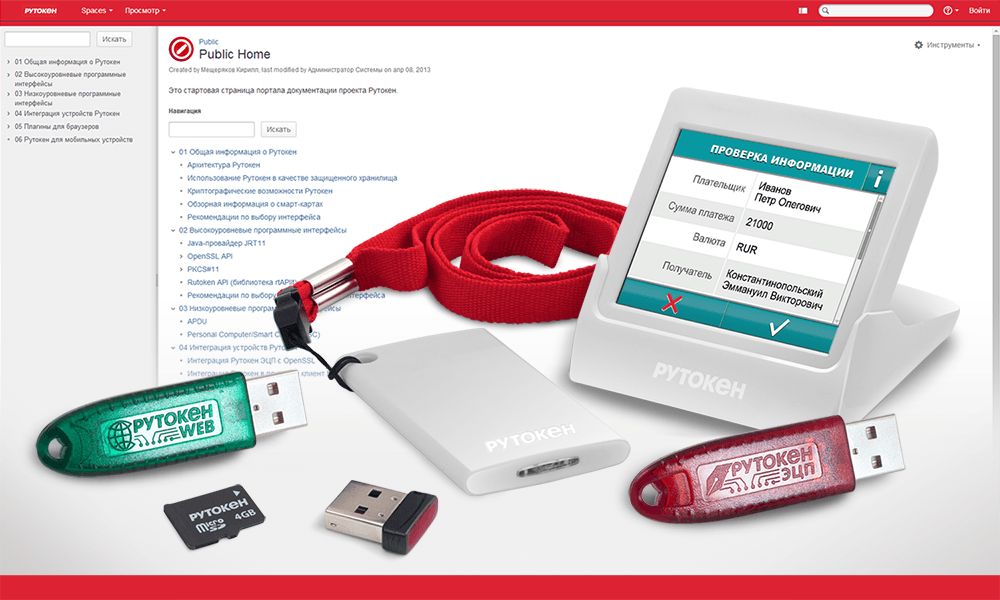

Официальный сайт Рутокен ру

Официальный сайт Рутокен ру содержит полные сведения об используемых технологиях и методах реализации алгоритмов. Для пользователей ЭЦП Рутокен на сайте представлена информация об аккредитации удостоверяющих центров Министерством связи РФ. Это пример выполнения еще одного важного требования закона: сертификаты выдаются исключительно аккредитованными удостоверяющими центрами (УЦ). Ведущие УЦ используют в работе носители Рутокен.

Для пользователей ЭЦП Рутокен на сайте представлена информация об аккредитации удостоверяющих центров Министерством связи РФ. Это пример выполнения еще одного важного требования закона: сертификаты выдаются исключительно аккредитованными удостоверяющими центрами (УЦ). Ведущие УЦ используют в работе носители Рутокен.

Кроме того, на официальном сайте представлены сертификаты о соответствии алгоритмов Рутокен федеральным ГОСТам.

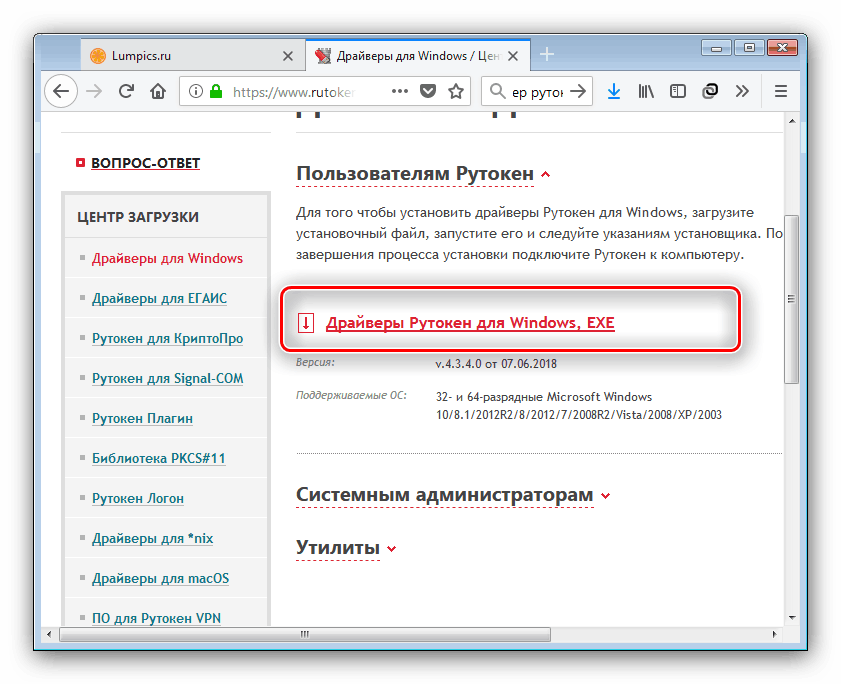

В специальном разделе «Центр загрузки» можно скачать обновленные версии плагинов и драйверов для обеспечения корректной работы устройства на компьютере.

Драйверы и инструкции Рутокен ру

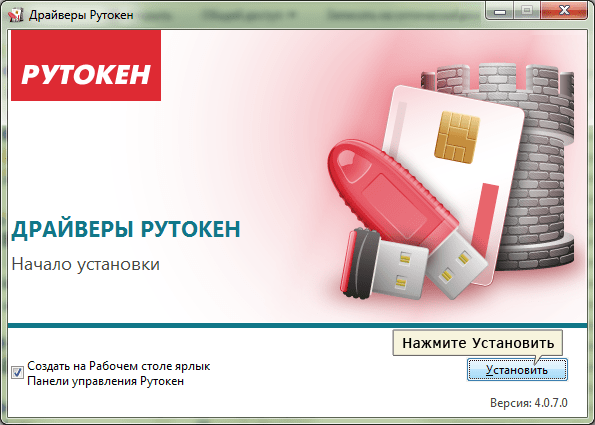

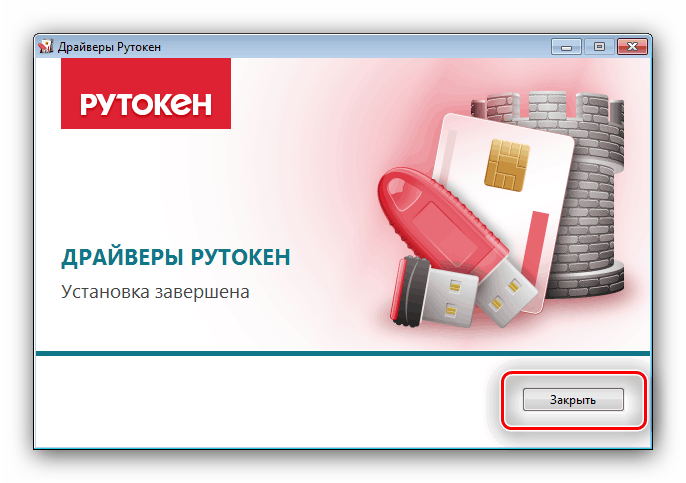

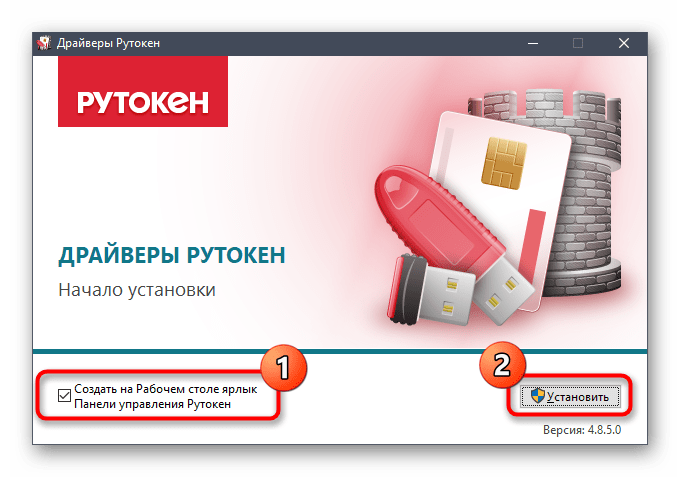

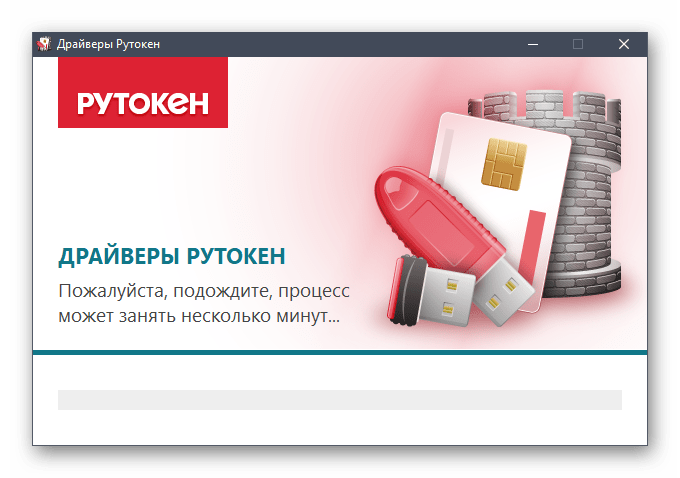

Перед началом работы с ЦП требуется произвести настройку программных продуктов. В частности, для корректной работы токена необходимо установить на компьютер соответствующие драйверы.

Драйвер — это разновидность программного обеспечения, позволяющего компьютеру синхронизировать работу с каким-либо внешним устройством. Чтобы устройство могло корректно работать на компьютере или ином оборудовании, потребуется установка соответствующего ПО.

На сайте Рутокен ру представлены все необходимые программы и инструкции по их установке. Драйверы отличаются в зависимости от операционной системы, которая используется на компьютере. Они подразделяются на установочные файлы для Windows (х64 и х86), MacOS. Кроме того, там хранятся утилиты для администрирования ключей. С их помощью можно автоматизировать процедуры с токеном, восстановить работу ключа при возникновении программных ошибок, удалять ПО и работать с flash-памятью устройства.

За 30 минут настроим ЭЦП Рутокен для работы «под ключ».

Оставьте заявку и получите консультацию в течение 5 минут.

Электронная подпись для маркировки – Инструкции и полезные статьи

Электронная подпись нужна, чтобы зарегистрироваться в «Честном знаке», получать и подписывать электронные накладные от поставщиков. Рассказываем, что такое электронная подпись, как её выбрать и как проверить, подойдёт ли та, которая у вас уже есть.

В этой статье:

Что такое электронная подпись

Электронная подпись — это сертификат, подтверждающий вашу личность. Когда вы подключаете подпись к компьютеру, компьютер понимает, что вы — это вы, а не кто-то другой. С электронной подписью можно совершать юридически значимые действия через интернет, в частности — подписывать электронные товарные накладные. Без электронной подписи вы не сможете принять товар у поставщика.

Когда вы подключаете подпись к компьютеру, компьютер понимает, что вы — это вы, а не кто-то другой. С электронной подписью можно совершать юридически значимые действия через интернет, в частности — подписывать электронные товарные накладные. Без электронной подписи вы не сможете принять товар у поставщика.

Как выбрать подпись

Для маркировки нужна не простая подпись, а УКЭП — Усиленная квалифицированная электронная подпись. Какая именно подпись вам подойдёт и какие к ней нужны дополнительные программы — зависит от того, как будете подписывать накладные.

- Вместе с приёмкой. Когда поставщик привозит товар на точку, ответственное лицо — кассир, товаровед или сам предприниматель — сразу подписывает накладные. Это удобнее делать на Эвоторе — тогда не нужно держать на точке ещё и компьютер. Чтобы принимать накладные на Эвоторе, установите приложение «Маркировка».

Как принимать накладные на Эвоторе - Отдельно от приёмки. Поставщик привозит товар на точку, но накладные отдельно подписывает бухгалтер или сам предприниматель.

В таком случае удобнее подписывать накладные в личном кабинете в разделе «Документы (ЭДО)».

В таком случае удобнее подписывать накладные в личном кабинете в разделе «Документы (ЭДО)».

Как подписывать накладные в личном кабинете

| Подпись | Где будете подписывать документы | Что потребуется |

УКЭП на флешке «Рутокен» Lite | Личный кабинет, подпись на компьютере | Установите на компьютер: Купите лицензию на «Крипто Про» CSP 5.0. Программа предложит это сделать, когда вы её запустите — следуйте инструкциям. |

Личный кабинет, подпись на Эвоторе | Установите на Эвотор приложение «Лицензия Крипто Про». Настройте приложение «Маркировка» для работы с сертификатом. | |

Мобильное приложение «Личный кабинет Эвотора» | ||

Эвотор | ||

| «Рутокен» ЭЦП 2.0 с аппаратным сертификатом, как для ЕГАИС: ЭЦП 2.0; | Личный кабинет, подпись на компьютере | Установите на компьютер: Купите лицензию на «Крипто Про» CSP 5.0. Программа предложит это сделать, когда вы её запустите — следуйте инструкциям. |

Личный кабинет, подпись на Эвоторе | Подключите подпись к Эвотору и начинайте работать. Драйверы подписи встроены в приложение «Маркировка» | |

Мобильное приложение «Личный кабинет Эвотора» | ||

Эвотор | ||

«Рутокен» ЭЦП 2. JaCarta LT | Личный кабинет, подпись на компьютере | Установите на компьютер: Купите лицензию на «Крипто Про» CSP 5.0. Программа предложит это сделать, когда вы её запустите — следуйте инструкциям. |

| Личный кабинет, подпись на Эвоторе |

Запишите сертификат на флешку. Установите на Эвотор приложение «Лицензия Крипто Про». Настройте приложение «Маркировка» для работы с сертификатом. | |

| Мобильное приложение «Личный кабинет Эвотора» | ||

| Эвотор | ||

«Рутокен» S JaCarta SE/2 SE | Личный кабинет, подпись на компьютере | Установите на компьютер: Купите лицензию на «Крипто Про» CSP 5.0. Программа предложит это сделать, когда вы её запустите — следуйте инструкциям. |

| Личный кабинет, подпись на Эвоторе | Не работает. Для «Рутокена» S — невозможно реализовать. | |

| Мобильное приложение «Личный кабинет Эвотора» | ||

| Эвотор | ||

| Другая | Рекомендуем заменить подпись на гарантированно поддерживаемую. | |

Если у вас нет УКЭП, подайте заявку на оформление подписи в «Личный кабинет» →«Маркировка». Если у вас уже есть УКЭП, но её нужно продлить, обратитесь в удостоверяющий центр, который выдал подпись. Если у вас есть подпись, но вы не знаете, какой у неё сертификат, проверьте тип сертификата.

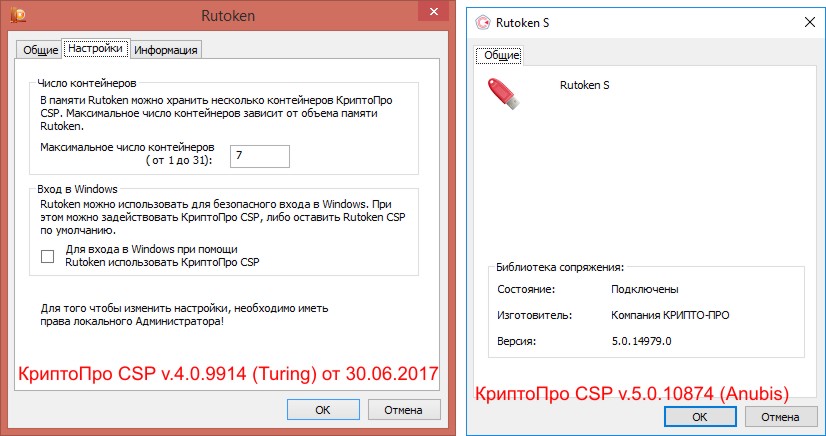

Как определить тип сертификата, если у вас уже есть УКЭП «Рутокен»

Если у вас уже есть «Рутокен», но вы не знаете, какой у него сертификат, проверьте подпись в КриптоПро CSP 5. 0, в панели управления «Рутокена» или на сайте «Рутокена».

0, в панели управления «Рутокена» или на сайте «Рутокена».

В КриптоПРО CSP 5.0

Откройте КриптоПРО CSP 5.0. Нажмите «Сервис» → «Протестировать» → «Обзор» и выберите сертификат.

Уникальное имя аппаратного сертификата должно начинаться с SCARD\rutoken_pkcs*, а программного — с SCARD\rutoken_ecp*.

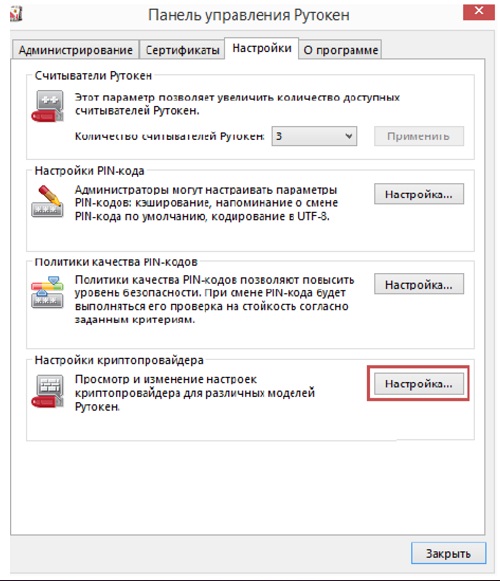

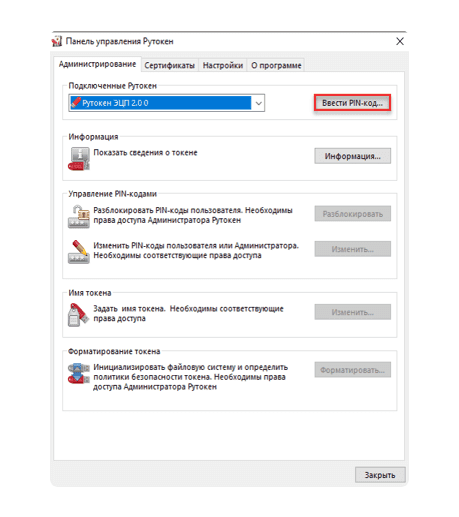

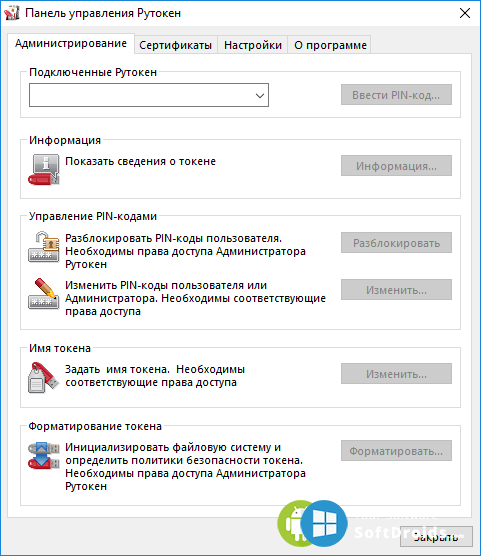

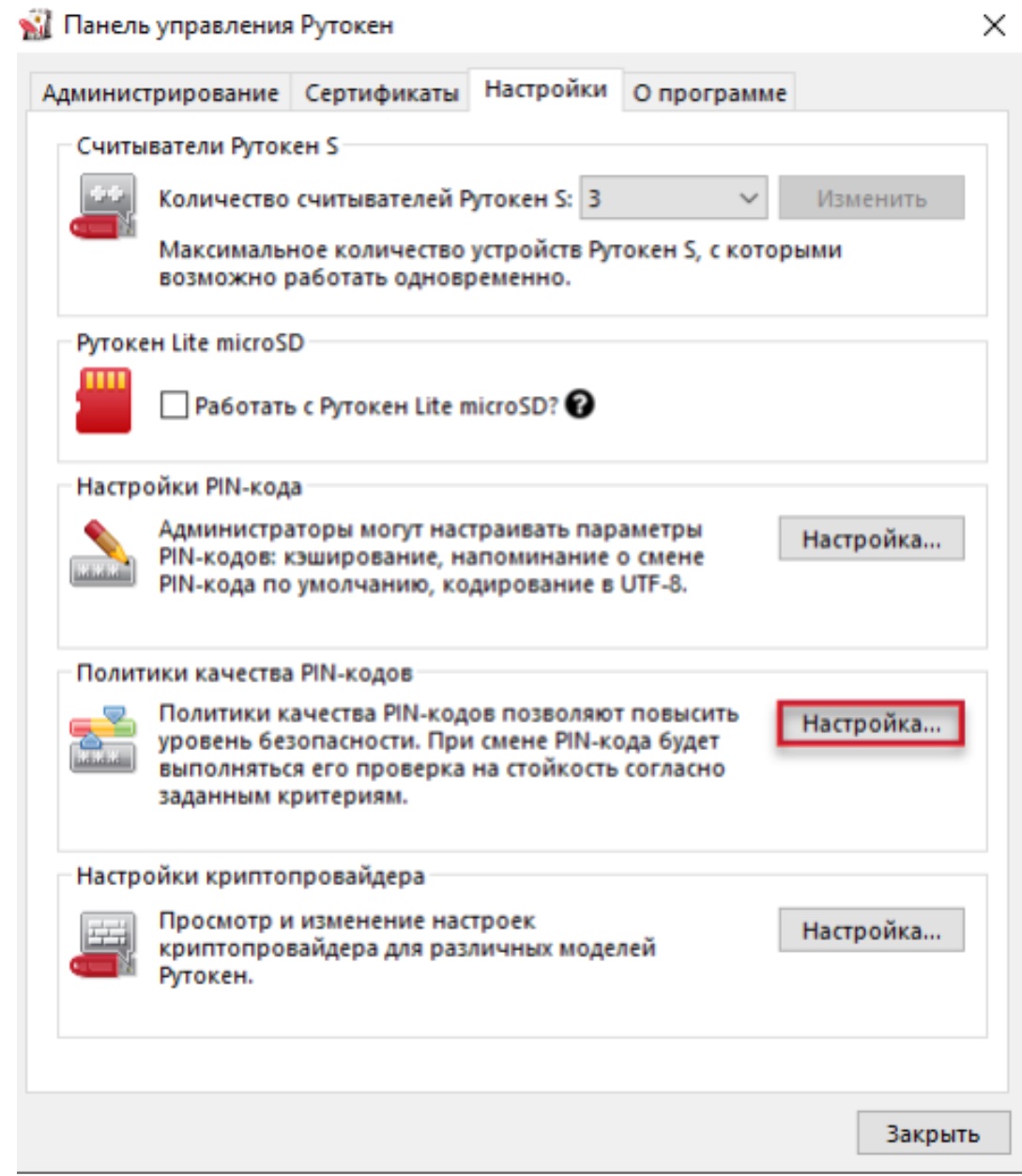

В панели управления «Рутокена»

Установите панель управления «Рутокена».

Подключите «Рутокен» к компьютеру.

Откройте программу. Зайдите в «Сертификаты».

Выберите свою подпись.

Посмотрите описание. Убедитесь, что в нём есть аббревиатура PKCS.

На сайте «Рутокена»

Установите панель управления и плагин «Рутокена».

Подключите «Рутокен» к компьютеру.

Перейдите на сайт«Рутокена». Сертификат подписи отобразится на сайте, только если он аппаратный.

Готово! Теперь вы знаете, какой у вас сертификат. Что с ним делать — читайте по ссылкам в таблице выше.

Обзор решений Рутокен для электронной подписи и двухфакторной аутентификации

О том, почему USB-токены и смарт-карты выдержали проверку временем и используются в большинстве коммерческих компаний и государственных организаций, расскажем на примере продуктов Рутокен компании «Актив», российского разработчика и производителя программно-аппаратных средств информационной безопасности, крупнейшего в России производителя токенов и смарт-карт.

- Введение

- Рутокен для электронной подписи

- Рутокен для мобильной электронной подписи

- Рутокен для систем дистанционного банковского обслуживания

- Рутокен для двухфакторной аутентификации

- Рутокен для защиты удаленного доступа

- Управление токенами и сертификатами

- Использование в ЕГАИС

- Ключевые носители Рутокен

- Программное обеспечение Рутокен

- Выводы

Введение

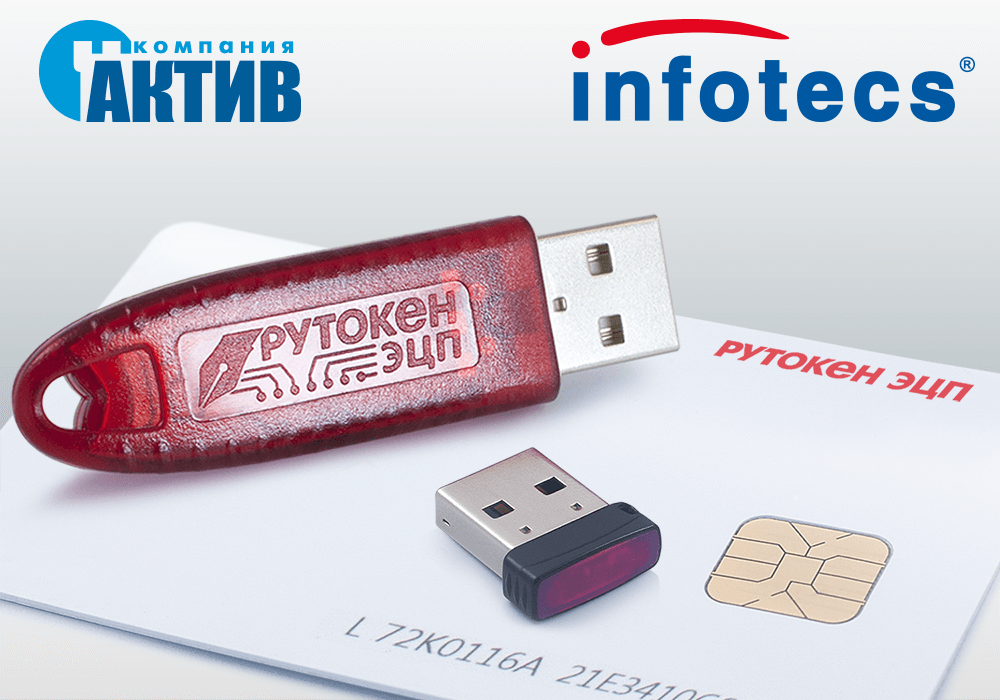

Рутокен — первая в России полностью отечественная линейка аппаратных продуктов и решений для аутентификации и создания электронной подписи. Продукты Рутокен представлены в различных форм-факторах: от стандартного USB-токена или смарт-карты до Bluetooth-устройств. Карточная операционная система Рутокен, драйверы Рутокен для Windows, Рутокен Плагин, Рутокен KeyBox входят в Единый реестр отечественного ПО. У продуктов Рутокен есть все необходимые сертификаты ФСБ и ФСТЭК России.

Все продукты создаются на собственном производстве компании «Актив», расположенном на территории России. Поскольку специалисты «Актива» самостоятельно проектируют и изготавливают и аппаратное, и программное обеспечение, то могут гарантировать надежную работу и отсутствие программных и аппаратных «закладок» в своих продуктах. Наличие собственного производства позволяет более гибко реагировать на требования заказчика, как в плане внешнего вида изделий, так и в плане электронной «начинки».

Поскольку специалисты «Актива» самостоятельно проектируют и изготавливают и аппаратное, и программное обеспечение, то могут гарантировать надежную работу и отсутствие программных и аппаратных «закладок» в своих продуктах. Наличие собственного производства позволяет более гибко реагировать на требования заказчика, как в плане внешнего вида изделий, так и в плане электронной «начинки».

Рутокен используется везде, где необходимо безопасное хранение и использование паролей, цифровых сертификатов, ключей шифрования и ключей электронной подписи.

Продукты Рутокен поддерживают как новейшие российские алгоритмы ГОСТ, так и международные криптографические алгоритмы. Благодаря этому Рутокен полностью совместимы с ключевыми продуктами в сфере ИТ, такими как операционные системы Microsoft Windows, macOS X и Linux, продукты из отрасли ИБ, скажем, от компаний Check Point и Symantec, и прикладными системами, например SAP HANA. Эта совместимость подтверждена протоколами испытаний и многочисленными успешными внедрениями.

Рутокен для электронной подписи

Пожалуй, в России скоро не останется ни одной организации, которая не пользовалась бы электронной подписью. Юридически значимый электронный документооборот, взаимодействие с государственными органами, внутренний документооборот , электронная почта, подписание транзакций в системе дистанционного банковского обслуживания — во всех этих случаях только электронная подпись может гарантировать авторство отправителя и неизменяемость содержимого документа.

Сейчас партнерами компании «Актив» являются более 80% аккредитованных удостоверяющих центров Российской Федерации. Миллионы клиентов удостоверяющих центров используют продукты Рутокен.

Чтобы подписать электронный документ, необходим ключ электронной подписи. И тут перед каждым владельцем ключа встает важный вопрос, где его хранить. Федеральный закон ФЗ-63 «Об электронной подписи» не регламентирует способ хранения ключей: их можно хранить на жестком диске компьютера — в реестре или файле, на флешке, или даже на листе бумаги. Но закон требует обеспечивать конфиденциальность ключей электронной подписи. В частности, не допускать использования ключей без согласия их владельцев, а также уведомлять удостоверяющий центр, выдавший сертификат ключа проверки электронной подписи, и иных участников электронного взаимодействия о нарушении конфиденциальности ключа и не использовать ключ при наличии оснований полагать, что его конфиденциальность нарушена.

Но закон требует обеспечивать конфиденциальность ключей электронной подписи. В частности, не допускать использования ключей без согласия их владельцев, а также уведомлять удостоверяющий центр, выдавший сертификат ключа проверки электронной подписи, и иных участников электронного взаимодействия о нарушении конфиденциальности ключа и не использовать ключ при наличии оснований полагать, что его конфиденциальность нарушена.

Обратимся к истории. Изначально все криптографические вычисления на компьютерах реализовывались исключительно с помощью программных криптопровайдеров, потому что в те времена производительность процессоров компактных размеров при выполнении криптографических вычислений была слишком низкой, а более мощные процессоры обладали слишком большими габаритами и стоимостью. Программные криптопровайдеры хранили ключи электронной подписи на жестком диске компьютера в реестре или файловой системе, на дискетах и флешках. Но быстро выяснилось, что когда злоумышленник получал доступ к компьютеру, то мог скопировать ключи и подписывать документы от имени и без ведома владельца. Но самое главное — владелец никогда не мог быть уверен, скомпрометированы его ключи или нет.

Но самое главное — владелец никогда не мог быть уверен, скомпрометированы его ключи или нет.

Чтобы защититься от подобных угроз, были придуманы ключевые носители, которые умели хранить ключи электронной подписи, но еще не умели самостоятельно подписывать электронные документы. Типичным примером такого ключевого носителя является Рутокен Lite. Перед началом работы пользователь подключает Рутокен Lite к компьютеру и вводит секретный PIN-код, который разблокирует доступ к защищенной памяти устройства. После этого программный криптопровайдер может загрузить из токена ключи электронной подписи и вычислить саму подпись. Без знания PIN-кода доступ к ключам невозможен. При неоднократном вводе неверного PIN-кода устройство блокируется.

Прошло время, и миниатюрные защищенные контроллеры стали намного мощнее, дешевле и меньше в размерах. Это позволило создать токены со встроенным криптографическим ядром (например, Рутокен ЭЦП 2.0, Рутокен 2151, Рутокен ЭЦП PKI и другие). В этих токенах ключи электронной подписи создаются внутри токена и никогда не покидают защищенной памяти. Документ, который должен быть подписан, передается в токен, а возвращается вычисленная электронная подпись. Все Рутокены, имеющие криптографическое ядро, поддерживают российские и международные алгоритмы электронной подписи, но одни токены оптимизированы для использования алгоритмов ГОСТ (Рутокен ЭЦП 2.0, Рутокен 2151 и др.), а другие — RSA (Рутокен ЭЦП PKI). Поэтому модель токена необходимо выбирать в соответствии с тем, какие задачи необходимо решать.

Документ, который должен быть подписан, передается в токен, а возвращается вычисленная электронная подпись. Все Рутокены, имеющие криптографическое ядро, поддерживают российские и международные алгоритмы электронной подписи, но одни токены оптимизированы для использования алгоритмов ГОСТ (Рутокен ЭЦП 2.0, Рутокен 2151 и др.), а другие — RSA (Рутокен ЭЦП PKI). Поэтому модель токена необходимо выбирать в соответствии с тем, какие задачи необходимо решать.

Рисунок 1. Рутокен ЭЦП 2.0, Рутокен 2151, Рутокен ЭЦП PKI

Токены с криптографическим ядром позволяют обойтись без установки программного криптопровайдера, а также защититься от вредоносных программ, крадущих ключи электронной подписи из памяти компьютера.

Для пользователей, которые оставляют свои токены постоянно подключенными к компьютеру, в качестве дополнительной меры безопасности рекомендуется использовать Рутокен ЭЦП 2.0 Touch. Они полностью идентичны базовым моделям, но дополнительно оснащены кнопкой. Подписание документов возможно только в момент нажатия кнопки пользователем. Это позволяет защититься от попыток взлома с помощью удаленного управления рабочим столом компьютера.

Подписание документов возможно только в момент нажатия кнопки пользователем. Это позволяет защититься от попыток взлома с помощью удаленного управления рабочим столом компьютера.

Рутокен для мобильной электронной подписи

В последнее время растет количество мобильных устройств, которые используются в работе. В командировке или в отпуске руководителю гораздо удобнее оперативно подписать электронный документ, используя смартфон или планшет.

Есть два способа обеспечения такой мобильности. Можно передать ключи электронной подписи на сервер и на нем же подписывать документы, используя мобильное устройство лишь как элемент управления. А можно хранить ключи на мобильных токенах, совместимых со смартфонами и планшетами, полностью сохраняя контроль над ключами, исключающий их использование злоумышленниками. Ключевые носители Рутокен реализуют второй вариант.

Существуют три способа подключения Рутокена к мобильному устройству.

USB

Для смартфонов, имеющих интерфейс USB Type-C, используется новая разработка Рутокен ЭЦП 2. 0 Type-C и Рутокен ЭЦП PKI Type-C.

0 Type-C и Рутокен ЭЦП PKI Type-C.

Рисунок 2. Рутокен ЭЦП 2.0 Type-C

Сразу же после подключения и ввода PIN-кода токен готов к работе.

Bluetooth

Для электронной подписи на мобильных устройствах компании Apple — iPhone и iPad — используют Рутокен ЭЦП Bluetooth, который работает по беспроводному протоколу Bluetooth, получая от мобильного устройства электронный документ и возвращая электронную подпись.

Рутокен Bluetooth интегрирован в ЭДО Directum Solo и в информационную систему «Защищенная мобильность» как средство подключения и взаимодействия сотрудников коммерческих организаций и государственных учреждений при помощи мобильных устройств. Также мобильную электронную подпись можно использовать в продуктах компании ЭОС и в мобильных приложениях «КриптоАРМ» и «Трансфер Подпись».

Рисунок 3. Рутокен Bluetooth

NFC

При третьем способе подключения используется беспроводной протокол NFC. Смарт-карту Рутокен достаточно приложить к считывателю NFC — и можно будет передать на карту электронный документ для подписи.

Смарт-карту Рутокен достаточно приложить к считывателю NFC — и можно будет передать на карту электронный документ для подписи.

Также USB-токены Рутокен полностью совместимы с технологией Samsung DeX, что позволяет получить полноценное рабочее место на базе Android с возможностью электронной подписи документов. Также можно использовать мобильное приложение для Android «Удаленный доступ (RDP) к компьютеру с Рутокен» для электронной подписи документов на удаленном ПК с использованием Рутокена, подключенного к смартфону, и VPN-клиент с возможностью хранения ключа на токене.

Рутокен для систем дистанционного банковского обслуживания

Продукция компании «Актив» занимает лидирующие позиции в системах дистанционного банковского обслуживания (ДБО). Сотни банков внедрили поддержку Рутокен ЭЦП 2.0 в свои системы ДБО и ежедневно совершают с его помощью тысячи транзакций.

В этом им помогает Рутокен Плагин — программное обеспечение, предоставляющее web-приложениям интерфейс для работы с токенами, генерации ключевых пар, хэширования, шифрования и электронной подписи. Простой и понятный, он позволяет в короткое время интегрировать ДБО с продуктами Рутокен с использованием практически любых браузеров для ПК и Mac.

Простой и понятный, он позволяет в короткое время интегрировать ДБО с продуктами Рутокен с использованием практически любых браузеров для ПК и Mac.

Специально для рынка ДБО компания «Актив» разработала продукт Рутокен PINPad. Он представляет собой USB-токен, дополненный экраном, который позволяет отображать детали финансовых транзакций не на мониторе компьютера, а на собственном. Подпись происходит после подтверждения оператором в виде нажатия на экран устройства. Так важные и крупные финансовые транзакции будут защищены от мошенничества путем подмены реквизитов транзакции на фальшивые.

Важным достоинством Рутокен PINPad является то, что он представляет собой полностью готовое к работе устройство, а не конструктор в виде экрана с разъемами, к которым нужно подключать токены или смарт-карты. Рутокен PINPad сертифицирован ФСБ России как СКЗИ и средство неавтоматической электронной подписи с визуализацией подписываемых данных.

Рисунок 4. Рутокен PINPad

Рутокен для двухфакторной аутентификации

Кажется невероятным, но восемь символов пароля — это все, что защищает информационные системы организации от кражи данных и уничтожения. А если пароль написан прямо на мониторе, подсмотрен через плечо или перехвачен вредоносной программой, то доступ для злоумышленника полностью открыт. Поэтому для надежной защиты необходимо обязательно использовать двухфакторную аутентификацию.

А если пароль написан прямо на мониторе, подсмотрен через плечо или перехвачен вредоносной программой, то доступ для злоумышленника полностью открыт. Поэтому для надежной защиты необходимо обязательно использовать двухфакторную аутентификацию.

Работает она следующим образом. Каждому сотруднику выдается аппаратное устройство — USB-токен или смарт-карта. Факт обладания этим устройством является первым фактором аутентификации. Если токен будет утерян или украден, то его владелец сразу же это заметит и токен будет заблокирован для дальнейшего использования. Перед аутентификацией токен необходимо подключить к компьютеру и разблокировать, введя аналог пароля — PIN-код. Знание этого PIN-кода будет являться вторым фактором аутентификации. Без обладания токеном PIN-код бесполезен.

Есть два способа организации двухфакторной аутентификации. Если в компании развернута инфраструктура открытых ключей (PKI), например на базе Microsoft Certification Server, то можно использовать встроенные возможности Microsoft Windows и обойтись без закупки и установки дополнительного программного обеспечения.

А для случаев, когда PKI отсутствует или в организации есть компьютеры, не подключенные к общей сети, компания «Актив» создала собственный продукт Рутокен Логон. Он устанавливается на каждый защищаемый компьютер и реализует на нем возможность двухфакторной аутентификации.

Также двухфакторная аутентификация может быть реализована с помощью прикладных систем или систем единого входа (Single Sign-On). Так, по результатам проведенных компанией SAP испытаний, было признано, что продукты Рутокен полностью совместимы с флагманским продуктом SAP HANA. Сертификаты совместимости с продуктами Citrix и VMWare находятся в стадии подготовки. А все российские производители систем SSO давно являются партнерами компании.

Компания «Актив» выводит на рынок новый продукт Рутокен U2F, реализующий относительно новый стандарт FIDO U2F для двухфакторной аутентификации на таких сайтах и web-сервисах, как Google GMail, Drive, Cloud; Youtube; Facebook; LastPass; Dropbox; Evernote; WordPress; Github. Рутокен U2F работает в любых браузерах Google Chrome (версия 38+), Firefox (версия 62+), Opera (40+) на Windows, macOS и Linux. Один токен может использоваться для доступа к различным сайтам и сервисам. Также с помощью Рутокен U2F можно настроить двухфакторную аутентификацию в корпоративных публичных и закрытых сервисах.

Рутокен U2F работает в любых браузерах Google Chrome (версия 38+), Firefox (версия 62+), Opera (40+) на Windows, macOS и Linux. Один токен может использоваться для доступа к различным сайтам и сервисам. Также с помощью Рутокен U2F можно настроить двухфакторную аутентификацию в корпоративных публичных и закрытых сервисах.

Рисунок 5. Рутокен U2F и Рутокен OTP

А если организации необходимо реализовать классический механизм одноразовых паролей — One Time Password (OTP), то для этого может быть использован Рутокен OTP, который появится на рынке в этом году. Он подключается к компьютеру с использованием интерфейса USB. Когда пользователю будет необходимо ввести пароль, он нажмет на кнопку, находящуюся на токене — и пароль будет автоматически введен в необходимое поле формы аутентификации.

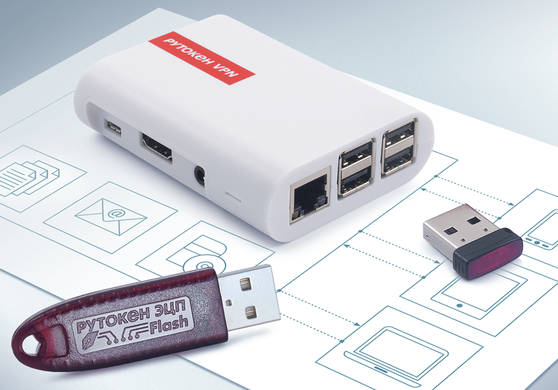

Рутокен для защиты удаленного доступа

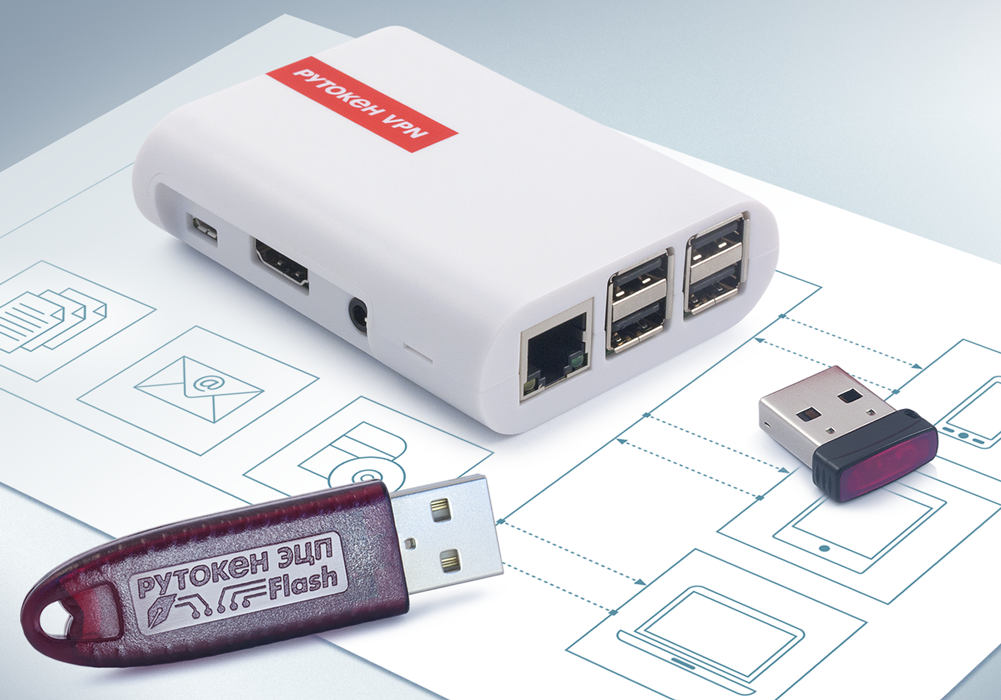

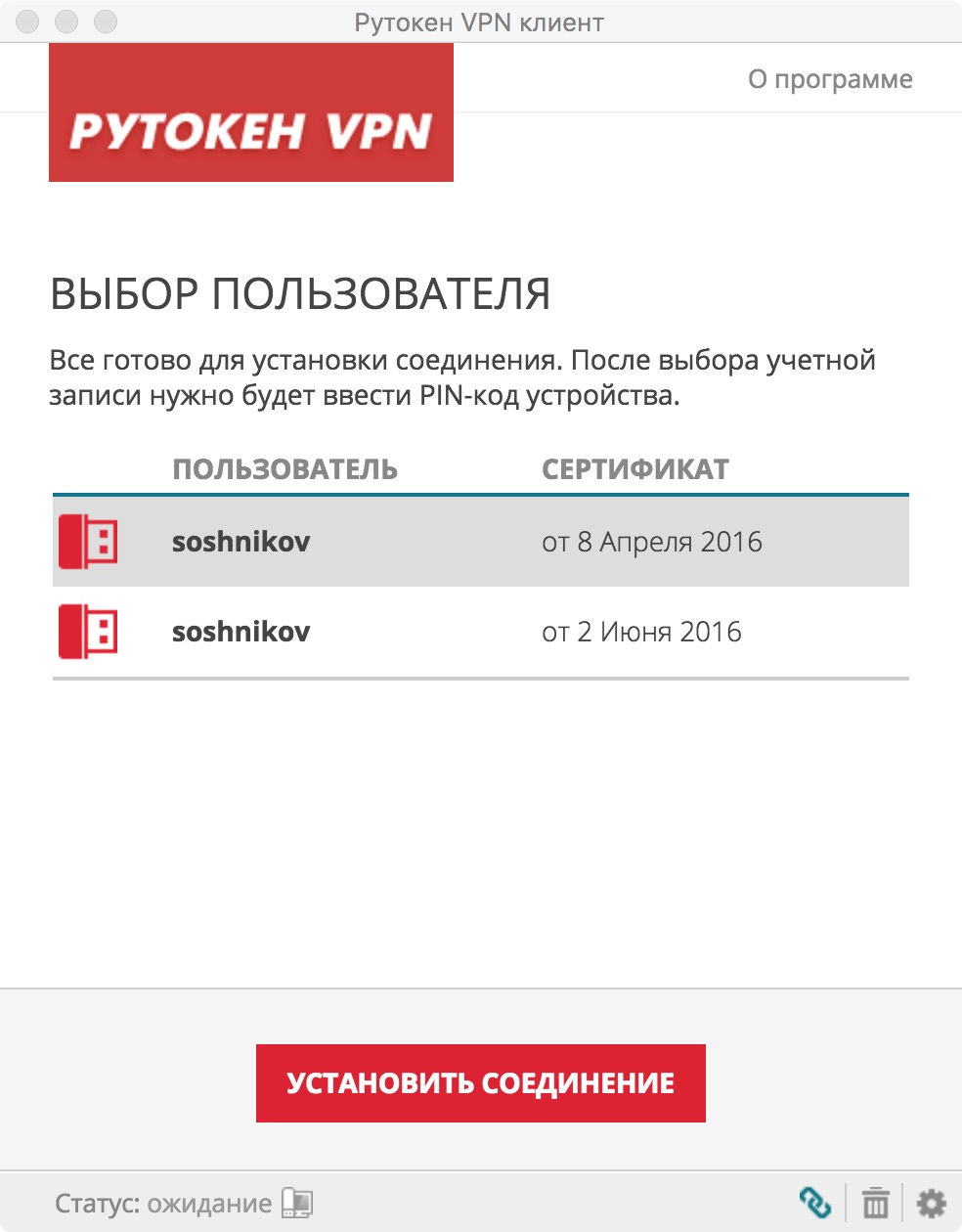

Если сотрудник отправляется в командировку, в офис заказчика или работает из дома, то есть пользуется общедоступными каналами, то помимо двухфакторной аутентификации в сеть организации необходимо шифрование и подписание передаваемой информации, чтобы предотвратить кражу или изменение данных при передаче. Эту задачу успешно решает продукт Рутокен VPN. Его серверная часть реализована в виде небольшого аппаратного модуля или виртуальной машины, а клиентская может быть установлена на компьютер или мобильное устройство. Для реализации криптографических операций и двухфакторной аутентификации на клиенте используются токены и смарт-карты Рутокен. Интерфейс максимально простой, не требует внедрения PKI, а встроенный портал самообслуживания позволяет переложить часть задач по настройке с системных администраторов на сотрудников.

Эту задачу успешно решает продукт Рутокен VPN. Его серверная часть реализована в виде небольшого аппаратного модуля или виртуальной машины, а клиентская может быть установлена на компьютер или мобильное устройство. Для реализации криптографических операций и двухфакторной аутентификации на клиенте используются токены и смарт-карты Рутокен. Интерфейс максимально простой, не требует внедрения PKI, а встроенный портал самообслуживания позволяет переложить часть задач по настройке с системных администраторов на сотрудников.

Если в организации уже установлен сервер OpenVPN, то компания «Актив» предлагает использовать собственный клиент для операционной системы Android, реализующий двухфакторную аутентификацию.

Также Рутокен ЭЦП 2.0 и Рутокен ЭЦП PKI позволяют защитить подключения к удаленным рабочим столам, устанавливаемые с помощью технологий Citrix, Microsoft и VMWare.

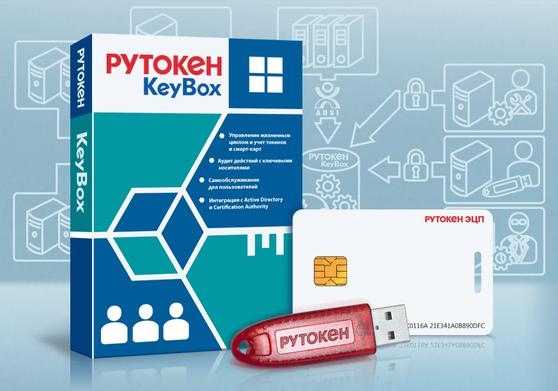

Управление токенами и сертификатами

Чтобы создать ключи электронной подписи для нового сотрудника и выдать подписанный сертификат на токене, необходимо выполнить множество последовательных действий. Когда сертификаты устаревают, их необходимо обновлять. Когда сотрудники теряют свои токены, им необходимо выдавать новые и заново создавать ключи и сертификаты. У увольняющихся сотрудников необходимо забрать токены и поместить их сертификаты в список отозванных. Если в компании достаточно большое количество сотрудников, то высококвалифицированным системным администраторам придется тратить много времени только на управление сертификатами и токенами. А поскольку токены и смарт-карты могут являться СКЗИ, то, в соответствии с законодательством, придется вести журнал учета.

Когда сертификаты устаревают, их необходимо обновлять. Когда сотрудники теряют свои токены, им необходимо выдавать новые и заново создавать ключи и сертификаты. У увольняющихся сотрудников необходимо забрать токены и поместить их сертификаты в список отозванных. Если в компании достаточно большое количество сотрудников, то высококвалифицированным системным администраторам придется тратить много времени только на управление сертификатами и токенами. А поскольку токены и смарт-карты могут являться СКЗИ, то, в соответствии с законодательством, придется вести журнал учета.

Чтобы решать эти проблемы, и был создан Рутокен KeyBox. Он позволяет администраторам эффективно управлять жизненным циклом ключевых носителей удобным и безопасным способом. А также вести журнал и осуществлять аудит действий с ключевыми носителями, автоматизировать процессы управления сертификатами пользователей, выполнять резервное копирование ключевой информации. Разработчики Рутокен KeyBox уделили особое внимание вопросу удобства для конечных пользователей, в том числе при работе с web-порталом самообслуживания, сотрудники могут самостоятельно, без участия администратора, выписать себе сертификат (в соответствии с политиками организации) и поместить его на токен.

Рисунок 6. Рутокен KeyBox

Возможно использование Рутокен KeyBox совместно с удостоверяющими центрами и с криптопровайдерами, поддерживающими российские криптографические стандарты. Рутокен KeyBox в первую очередь ориентирован на поддержку линейки продуктов Рутокен. В нем реализована поддержка практически всех популярных ключевых носителей.

Использование в ЕГАИС

Продукты Рутокен считаются наиболее надежным инструментом для Единой государственной автоматизированная информационной системы (ЕГАИС), предназначенной для государственного контроля над объемом производства и оборота этилового спирта, алкогольной и спиртосодержащей продукции. Это подтверждается минимальным количеством вышедших из строя токенов и положительными отзывами пользователей и экспертов отрасли.

Ключевые носители Рутокен

Как уже говорилось, под брендом Рутокен выпускаются USB-токены и смарт-карты. По своему устройству и функциональности оба вида продукции очень похожи, отличаясь в основном форм-фактором и интерфейсом подключения к компьютеру, который у USB-токенов уже впаян в устройство, а у смарт-карт является отдельным внешним элементом. Поэтому в дальнейшем продукцию в этих двух форм-факторах мы будем называть просто токенами.

Поэтому в дальнейшем продукцию в этих двух форм-факторах мы будем называть просто токенами.

Рисунок 7. USB-токены и смарт-карты Рутокен

Рутокен может состоять из трех частей:

- интерфейс взаимодействия с ПК или считывателем смарт-карт;

- защищенная память для хранения ключей шифрования, сертификатов, паролей и прочей критически важной информации;

- криптографическое ядро, реализующее алгоритмы электронной подписи, симметричного и асимметричного шифрования, хэширования и генерации ключевых пар.

В смарт-карты можно интегрировать дополнительные беспроводные интерфейсы — NFC и RFID. Благодаря этому они, помимо своего основного назначения, могут быть использованы для беспроводного обмена данными и в системах контроля и управления доступом (СКУД). Смарт-карты можно использовать для большего количества задач. Например, одна и та же карта может быть использована в качестве пропуска с фотографией, устройства для подписания электронных документов и устройства для двухфакторной аутентификации с помощью интерфейса NFC.

USB-токены могут выпускаться в корпусах стандартного или уменьшенного размера.

Таблица 1. Особенности различных моделей Рутокен

| Модель | Криптографическое ядро | Объем защищенной памяти | Особенность | Основное назначение устройства |

| Рутокен ЭЦП PKI, Рутокен ЭЦП PKI Type-C | Оптимизировано для использования алгоритмов RSA-1024 и RSA-2048 | 64Кб | Скоростная реализация зарубежных криптоалгортимов | Двухфакторная аутентификация, защита подключения к удаленным рабочим столам с помощью технологий Citrix, Microsoft и VMWare |

| Рутокен ЭЦП 2.0 Type-C | Оптимизировано для использования алгоритмов ГОСТ ГОСТ Р 34.10-2001 и ГОСТ Р 34.10-2012 | 64Кб | Обладает интерфейсом USB Type-C | Электронная подпись и двухфакторная аутентификация для мобильных устройств на базе Android и компьютеров MacBook |

| Рутокен 2151 | Оптимизировано для использования алгоритмов ГОСТ ГОСТ Р 34. 10-2001 и ГОСТ Р 34.10-2012 10-2001 и ГОСТ Р 34.10-2012 | 72Кб | Оснащен отечественной микросхемой, произведенной компанией «Микрон», проходит сертификацию ФСБ КС3 | Электронная подпись, системы ДБО, ЕГАИС, защита удаленного подключения |

| Рутокен ЭЦП 2.0 Flash | Оптимизировано для использования алгоритмов ГОСТ ГОСТ Р 34.10-2001 и ГОСТ Р 34.10-2012. Обладает повышенной производительностью по сравнению с криптоядром обычного Рутокен ЭЦП 2.0 | 128Кб + 4-64Гб Flash-памяти для хранения файлов | Является комбинацией USB-токена и защищенного флэш-диска. Совместно с ПО Рутокен Диск позволяет надежно хранить данные вне корпоративных информационных систем | Электронная подпись и защищенное хранение файлов |

| Рутокен ЭЦП 2.0 | Оптимизировано для использования алгоритмов ГОСТ Р 34.10-2001 и ГОСТ Р 34.10-2012 | 64Кб | Криптографический токен для квалифицированной электронной подписи и шифрования с аппаратной поддержкой ГОСТ 2012 | Электронная подпись, системы ДБО, ЕГАИС, защита удаленного подключения |

| Рутокен PINPad | Оптимизировано для использования алгоритмов ГОСТ Р 34. 10-2001 и ГОСТ Р 34.10-2012 10-2001 и ГОСТ Р 34.10-2012 | 64Кб | Оснащен дисплеем, отображающим содержимое подписываемой транзакции | Электронная подпись финансовых транзакций в системах ДБО |

| Рутокен ЭЦП Bluetooth | Оптимизировано для использования алгоритмов ГОСТ Р 34.10-2001 и ГОСТ Р 34.10-2012 | 64Кб | Обладает как интерфейсом USB для работы с ПК, так и беспроводным интерфейсом Bluetooth для работы с мобильными устройствами | Электронная подпись для мобильных устройств на базе iOS и Android |

| Рутокен Lite | Отсутствует, для выполнения криптографических операций необходима установка программного криптопровайдера | 64Кб | Только хранение секрета.Для вычисления электронной подписи требуется внешнее программное средство | Электронная подпись, хранение паролей и иных секретных данных |

Поскольку компания «Актив» является разработчиком полного цикла и самостоятельно создает все программное обеспечение — от карточной операционной системы до веб-сервисов, то обладает возможностью предоставлять регуляторам ФСТЭК и ФСБ гораздо больше информации, которая требуется для сертификации по высоким классам.

Продукты Рутокен сертифицированы ФСТЭК России на соответствие требованиям НДВ3 и НДВ4, а также ФСБ на соответствие требованиям КС1 и КС2.

Надежность продукции Рутокен косвенно подтверждается тем, что несколько сотен партнеров активно используют токены и смарт-карты при внедрении своих решений. В настоящий момент в эксплуатации находятся миллионы устройств. При этом по статистике, предоставленной компанией «Актив», гарантийный выход из строя устройств Рутокен за последние 10 лет не превышает 0,017%.

Программное обеспечение Рутокен

Компания «Актив» самостоятельно создает не только аппаратные токены, но и программное обеспечение для них. Создана и поддерживается карточная операционная система, полный набор драйверов, криптопровайдер, минидрайвер, система управления токенами и сертификатами Рутокен KeyBox, комплект разработчика (SDK) и плагин для браузера Рутокен Плагин. Программное обеспечение, которое компания считает критически важным для пользователей Рутокен, зарегистрировано в Едином реестре отечественного ПО.

Таблица 2. Программное обеспечение Рутокен для решения различных задач

| Задача | Продукт компании «Актив» |

| Защита конфиденциальных данных | Рутокен Диск создает специальные скрытые дисковые разделы на носителях с флеш-памятью Рутокен ЭЦП 2.0 Flash, для безопасного хранения конфиденциальной информации |

| Дистанционное банковское обслуживание | Сочетание Рутокен Плагина с устройствами семейства Рутокен ЭЦП 2.0 позволяет создавать комплексные решения для ДБО, решая все типичные задачи использования электронной подписи и аутентификации |

| Безопасная аутентификация | Рутокен Логон — защищает вход в Windows используя Рутокен вместо обычного пароля. Даже на не доменных компьютерах при входе в Windows будет использоваться двухфакторная аутентификация |

| Администрирование и управление жизненным циклом ключевых носителей | Рутокен KeyBox — это средство администрирования и управления жизненным циклом всех популярных токенов и смарт-карт в РФ. Решение предназначено для организаций, внедряющих двухфакторную аутентификацию. Настраивает связующее звено между пользователями, средствами аутентификации и политиками безопасности, которые приняты в компании. Поддерживает отечественные криптопровайдеры и удостоверяющие центры Решение предназначено для организаций, внедряющих двухфакторную аутентификацию. Настраивает связующее звено между пользователями, средствами аутентификации и политиками безопасности, которые приняты в компании. Поддерживает отечественные криптопровайдеры и удостоверяющие центры |

Выводы

Никто не может предсказать, какие новинки появятся в сфере информационной безопасности уже завтра. Но на сегодня продукция Рутокен, построенная на основе самых современных технологий и востребованная миллионами потребителей, успешно зарекомендовала себя на рынке информационной безопасности. Решения на базе Рутокен проверены временем. Собственное производство в Москве позволяет компании «Актив» выпускать действительно качественные и надежные продукты. В стационарных компьютерах и ноутбуках, в Android- и iOS-устройствах, даже в кассовых терминалах — Рутокен работает везде, пройдя многократное тестирование на совместимость с любым программным обеспечением и аппаратными компонентами.

«Эвотор» сделал «Рутокен» универсальным криптоключом для бизнес-приложений

«Эвотор» и «Актив» обеспечили поддержку ключевых носителей «Рутокен ЭЦП 2.0» для приложений на смарт-терминалах. С 2018 г. «Рутокен» использовался на смарт-терминалах «Эвотор» при работе в ЕГАИС. Теперь он подходит для сервиса «Маркировка» и других приложений, требующих использования электронной подписи.

Преимущество этого решения в первую очередь оценят владельцы магазинов по продаже алкоголя и сигарет, которым нужна ЭП для обеспечения безопасности операций в ЕГАИС и системе «Честный знак». Такие предприниматели уже используют «Рутокен» для работы в ЕГАИС, а теперь начинают продавать маркированные сигареты с помощью приложения «Маркировка». Благодаря новой интеграции у пользователей стало больше возможностей по использованию «Рутокенов» в приложениях на смарт-терминалах «Эвотора».

Павел Анфимов, руководитель отдела продуктов и интеграций «Рутокен», «Актив», сказал: «Мы рады вместе с компанией «Эвотор» совершенствовать инструменты, которые позволяют делать бизнес наших клиентов более успешным. Если раньше пользователи смарт-терминалов «Эвотор» использовали аппаратные крипто-ключи «Рутокен ЭЦП 2.0» только в системе ЕГАИС, то теперь они могут использовать Рутокен в приложении «Маркировка»».

Вячеслав Предыбайло, директор по развитию бизнес-направления «маркировка» ИТ-компании «Эвотор», сказал: «Наш опыт сотрудничества с компанией «Актив» в ЕГАИС мы успешно применили в новом направлении ― маркировка. С 2020 г. предприниматели будут постепенно переходить на продажу маркированного товара (обувь, сигареты, парфюмерия, фототехника, шины, легпром). И первое, что им понадобится, это электронная подпись. Поддержка «Рутокена» в нашем приложении «Маркировка» позволит предпринимателям перейти на новые правила торговли: зарегистрироваться в системе «Честный знак», подключить ЭДО и настроить отправку кодов маркировки через ОФД».

Отличия Рутокен Lite/Рутокен S/Рутокен ЭЦП 2.0

Что такое рутокен lite

Устройства Рутокен Lite — это защищенные носители закрытых ключей электронной подписи для электронного документооборота. На ключевом носителе Рутокен Lite можно хранить секретные ключи или цифровые идентификаторы и считывать их при необходимости по предъявлении пользователем PIN-кода.

Рутокен Lite обеспечивает двухфакторную аутентификацию в компьютерных системах безопасного использования квалифицированной электронной подписи и защиту от несанкционированного доступа. Для успешной аутентификации требуется выполнение двух условий: знание пользователем уникального пароля — PIN-кода и обладание им уникальным предметом — самим устройством. Это обеспечивает гораздо более высокий уровень безопасности по сравнению с традиционным доступом по паролю.

Описание системы

VPN будет работать по схеме IPSec L2TP PPP. Протокол Point-to-Point Protocol (PPP) работает на канальном уровне модели OSI и обеспечивает аутентификацию пользователя и шифрование передаваемых данных. Его данные инкапсулируются в данные протокола L2TP, который собственно обеспечивает создание соединения в VPN сети, но не обеспечивает аутентификацию и шифрование.

Его данные инкапсулируются в данные протокола L2TP, который собственно обеспечивает создание соединения в VPN сети, но не обеспечивает аутентификацию и шифрование.

Данные L2TP инкапсулируются в протокол IPSec, который тоже обеспечивает аутентификацию и шифрование, но в отличие от протокола PPP аутентификация и шифрование происходит на уровне устройств, а не на уровне пользователей.

Данная особенность позволяет обеспечить аутентификацию пользователей только с определённых устройств. Мы же будем использовать протокол IPSec как данное и позволим производить аутентификацию пользователей с любого устройства.

Аутентификация пользователя с помощью смарт-карт будет производиться на уровне протокола PPP с помощью протокола EAP-TLS.

Более подробную информации о работе данной схемы можно найти в этой статье.

Аутентификация

- Замена парольной аутентификации при доступе к БД, Web-серверам, VPN-сетям и security-ориентированным приложениям на двухфакторную программно-аппаратную аутентификацию.

- Аутентификация при доступе к почтовым серверам, серверам баз данных, Web-серверам, файл-серверам.

- Надежная аутентификация при удаленном администрировании и т. п.

Безопасное хранение ключевой информации

- Использование ключевой информации для выполнения криптографических операций на самом устройстве без возможности выдачи наружу закрытой ключевой информации.

- Сгенерированные на токене ключи не могут быть скопированы.

- При утере или краже токена безопасность не нарушается: для доступа к информации требуется PIN-код.

Благодарности

Хотелось бы ещё раз поблагодарить наших коллег Василия Шокова и Александра Смирнова за совместно проделанную работу для упрощения создания VPN соединений для клиентов Linux.

Встроенная лицензия на криптопровайдер

Для работы с Рутокен ЭЦП 2.0 не нужно устанавливать средство криптографической защиты информации (СКЗИ) на компьютер или мобильное устройство. СКЗИ вшито в носитель и работает внутри него, а не в операционной системе.

Благодаря этому владелец не привязан к одному рабочему месту и может выполнять операции создания электронной подписи и шифрованию на любом компьютере, где установлено соответствующее ПО. Кроме того, исключен конфликт Рутокен ЭЦП 2.0 и других СКЗИ.

Где используется?

Рутокен ЭЦП 2.0 используют в электронном документообороте и самых разных системах, в том числе где установлены высокие требования к безопасности информации:

- дистанционное банковское обслуживание,

- электронный документооборот в госсекторе,

- взаимодействие с ЕГАИС ФСРАР.

«Рутокен ЭЦП 2.0» также можно использовать на сайте ФНС для аутентификации в сервисе «Личный кабинет индивидуального предпринимателя». С его помощью налогоплательщики подписывают и отправлять в ФНС заявления на регистрацию, перерегистрацию и снятие с учета контрольно-кассовой техники и другие документы.

Получить электронную подпись

Генерация ключевой пары и сертификата

Для успешной аутентификации клиенту необходимо:

- сгенерировать ключевую пару;

- иметь корневой сертификат УЦ;

- иметь сертификат для своей ключевой пары, подписанный корневым УЦ.

Для клиента на linux

Для начала сгенерируем ключевую пару на токене и создадим заявку на сертификат:

#идентификатор ключа (параметр --id) можно заменить на любой другой.

pkcs11-tool --module /usr/lib/librtpkcs11ecp.so --keypairgen --key-type rsa:2048 -l --id 45

openssl

OpenSSL> engine dynamic -pre SO_PATH:/usr/lib/x86_64-linux-gnu/engines-1.1/pkcs11.so -pre ID:pkcs11 -pre LIST_ADD:1 -pre LOAD -pre MODULE_PATH:librtpkcs11ecp.so

...

OpenSSL> req -engine pkcs11 -new -key 45 -keyform engine -out client.req -subj "/C=RU/CN=client"Появившуюся заявку client.req отправьте в УЦ. После того как вы получите сертификат для своей ключевой пары, запишите его на токен с тем же id, что и у ключа:

pkcs11-tool --module /usr/lib/librtpkcs11ecp.so -l -y cert -w ./client.pem --id 45Для клиентов windows и linux (более универсальный способ)

Данный способ является более универсальным, т.к. позволяет сгенерировать ключ и сертификат, который будет успешно распознаваться у пользователей Windows и Linux, но он требует наличие машины на Windows для проведения процедуры генерации ключей.

Перед генерацией запросов и импортом сертификатов необходимо добавить корневой сертификат VPN сети в список доверенных. Для этого откроем его и в открывшемся окне выберем опцию «Установить сертификат»:

В открывшемся окне выберем установку сертификата для локального пользователя:

Установим сертификат в хранилище доверенных корневых сертификатов УЦ:

После всех этих действий соглашаемся со всеми дальнейшими пунктами. Теперь система настроена.

Создадим файл cert.tmp со следующим содержимым:

[NewRequest]

Subject = "CN=client"

KeyLength = 2048

KeySpec = "AT_KEYEXCHANGE"

ProviderName = "Microsoft Base Smart Card Crypto Provider"

KeyUsage = "CERT_KEY_ENCIPHERMENT_KEY_USAGE"

KeyUsageProperty = "NCRYPT_ALLOW_DECRYPT_FLAG"

RequestType = PKCS10

SMIME = FALSEПосле этого сгенерируем ключевую пару и создадим заявку на сертификат. Для этого откроем powershell и введём следующую команду:

certreq. exe -new -pin $PIN .cert.tmp .client.req

exe -new -pin $PIN .cert.tmp .client.reqОтправьте созданную заявку client.req в ваш УЦ и дождитесь получения сертификата client.pem. Его можно записать на токен и добавить в хранилище сертификатов Windows с помощью следующей команды:

certreq.exe -accept .client.pemСтоит заметить, что аналогичные действия можно воспроизвести с помощью графического интерфейса программы mmc, но данный способ является более времязатратным и менее программируемым.

Добавление нового клиента

Чтобы добавить нового клиента в сеть, необходимо записать его сертификат в список доверенных для данного клиента.

Если пользователь хочет стать участником VPN сети, он создаёт ключевую пару и заявку на сертификат для данного клиента. Если пользователь доверенный, то данную заявку можно подписать, а получившийся сертификат записать в директорию сертификатов:

sudo openssl x509 -req -in client.req -CAkey /etc/ppp/keys/ca.pem -CA /etc/ppp/certs/ca. pem -out /etc/ppp/certs/client.pem -CAcreateserial

pem -out /etc/ppp/certs/client.pem -CAcreateserialДобавим строчку в файл /etc/ppp/eaptls-server для сопоставления имени клиента и его сертификата:

"client" * /etc/ppp/certs/client.pem /etc/ppp/certs/server.pem /etc/ppp/certs/ca.pem /etc/ppp/keys/server.pem *NOTEЧтобы не запутаться, лучше чтобы: Common Name, имя файла с сертификатом и имя пользователя были уникальными.

Также стоит проверить, что в других файлах аутентификации нигде не фигурирует имя пользователя, которого мы добавляем, иначе возникнут проблемы со способом аутентификации пользователя.

Защита персональных данных

- Защита электронной переписки: шифрование почты, электронная подпись почтовых отправлений.

- Защита доступа к компьютеру и в домен локальной сети.

- Возможность шифрования данных на дисках.

Импорт корневого сертификата для аутентификации

Скачаем корневой сертификат сервера и установим в систему. Для этого откроем его и в открывшемся окне выберем опцию «Установить сертификат»:

В открывшемся окне выберем установку сертификата для локального пользователя. Если хочется, чтобы сертификат был доступен всем пользователям на компьютере, то тогда следует выбрать установку сертификата на локальный компьютер:

Если хочется, чтобы сертификат был доступен всем пользователям на компьютере, то тогда следует выбрать установку сертификата на локальный компьютер:

Установим сертификат в хранилище доверенных корневых сертификатов УЦ:

После всех этих действий соглашаемся со всеми дальнейшими пунктами. Теперь система настроена.

Корпоративное использование

- Использование в качестве интеллектуального ключевого носителя в разнообразных информационных системах, использующих технологии электронной подписи.

- Использование в качестве полноценного устройства шифрования и электронной подписи в криптографических сервис-провайдерах, системах защищенного документооборота, в ПО для шифрования логических дисков и т. д.

- Использование в корпоративных системах для надежного хранения служебной информации, персональной информации пользователей, паролей, ключей шифрования, цифровых сертификатов и любой другой конфиденциальной информации.

- Использование в качестве единого идентификационного устройства для доступа пользователя к разным элементам корпоративной системы.

Модели:

- Рутокен ЭЦП 2.0

- Базовая модель в полноразмерном корпусе, который может быть выполнен в разнообразной цветовой гамме и брендирован нанесением полноцветного изображения с одной или с двух сторон корпуса.

Настройка ppp

Желательно поставить последнюю версию pppd. Для этого выполним следующую последовательность команд:

Настройка vpn соединения

Для настройки VPN соединения перейдите в панель управления и выберите пункт для создания нового соединения.

Во всплывшем окне выберите опцию создания соединения для подключения к рабочему месту:

В следующем окне выберете подключение по VPN:

и введите данные VPN соединения, а также укажите опцию для использования смарт-карты:

На этом настройка не закончена. Осталось указать общий ключ для протокола IPsec, для этого перейдём на вкладку “Настройки сетевых подключений” и затем перейдём на вкладку “Свойства для данного соединения”:

В открывшемся окне перейдём на вкладку «Безопасность», укажем в качестве типа сети «Сеть L2TP/IPsec» и выберем «Дополнительные параметры»:

В открывшемся окне укажем общий ключ IPsec:

Настройка клиента l2tpipsecvpn

Запускаем установленный клиент:

После запуска у вас должен открыться апплет L2tpIpsecVPN. Нажмём на него правой кнопкой мыши и произведём настройку соединения:

Нажмём на него правой кнопкой мыши и произведём настройку соединения:

Для работы с токенами, в первую очередь, укажем путь opensc движка OpenSSL и PKCS#11 библиотеки. Для этого откройте вкладку «Preferences» для настройки параметров openssl:

Закроем окно настроек OpenSSL и перейдём к настройке сети. Добавим новую сеть, нажав на клавишу Add… в панели настроек и введите имя сети:

После этого данная сеть станет доступна в панели настроек. Дважды кликнем правой кнопкой мыши по новой сети, чтобы настроить её. На первой вкладке необходимо произвести настройки IPsec. Зададим адрес сервера и общий ключ:

После этого переходим на вкладку настройки PPP и укажем там имя пользователя, под которым мы хотим зайти в сеть:

После этого откроем вкладку Properties и укажем путь до ключа, сертификата клиента и УЦ:

Закроем данную вкладку и выполним финальную настройку, для этого откроем вкладку «IP settings» и поставим галочку напротив опции «Obtain DNS server address automatically»:

Данная опция позволит клиенту получать от сервера личный IP-адрес внутри сети.

После всех настроек закроем все вкладки и перезагрузим клиент:

Настройка клиента ubuntu

NOTEНастройка клиента на Linux в данный момент является достаточно длительной по времени, т.к. требует сборки отдельных программ из исходников. Мы постараемся в ближайшее время добиться, чтобы все изменения попали в официальные репозитории.

Настройка клиента windows

Настройка клиента в Windows осуществляется гораздо проще, чем в Linux, т.к. весь необходимый софт уже встроен в систему.

Настройка сервера

Установим все необходимые пакеты.

Настройка системы

Установим все необходимые драйверы для работы с Рутокенами скачав их c оф. сайта.

Подключение

После завершения настройки можно попробовать подключиться к сети:

В процессе подключения от нас потребуют ввести PIN-код токена:

Мы с вами настроили безопасную VPN сеть и убедились в том, что это несложно.

Подключение к сети

После настроек можно произвести подключение к сети. Для этого откроем вкладку апплета и выберем сеть, к которой мы хотим подключиться:

Для этого откроем вкладку апплета и выберем сеть, к которой мы хотим подключиться:

В процессе установки соединения клиент попросит ввести нас PIN-код Рутокен:

Если в статус-баре появится оповещение о том, что соединение успешно установлено, значит, настройка была произведена успешно:

В противном случае стоит разобраться, почему соединение не было установлено. Для этого стоит посмотреть лог программы, выбрав в апплете команду «Connection information»:

Применение

- Применяется в системах защиты от несанкционированного доступа к служебной информации, персональной информации пользователей, паролей, ключей шифрования, цифровых сертификатов и любой другой конфиденциальной информации.

Проблематика

Ещё совсем недавно многие не знали, как это — работать из дома. Пандемия резко изменила ситуацию в мире, все начали адаптироваться к сложившимся обстоятельствам, а именно к тому, что выходить из дома стало просто небезопасно. И многим пришлось быстро организовывать работу из дома для своих сотрудников.

Однако отсутствие грамотного подхода в выборе решений для удалённой работы может привести к необратимым потерям. Пароли пользователей могут быть украдены, а это даст возможность злоумышленнику бесконтрольно подключаться к сети и ИТ-ресурсам предприятия.

Именно поэтому сейчас выросла потребность в создании надёжных корпоративных VPN сетей. Я расскажу вам о надёжной, безопасной и простой в использовании VPN сети.

Она работает по схеме IPsec/L2TP, использующей для аутентификации клиентов неизвлекаемые ключи и сертификаты, хранящиеся на токенах, а также передает данные по сети в зашифрованном виде.

Простота и удобство

Многие программные и аппаратные СКЗИ, а также другие приложения в области информационной безопасности не предусматривают использования криптографических возможностей современных токенов. Однако при этом нуждаются в защищенных средствах для хранения ключевой информации.

Такие средства хранения должны быть существенно надежнее и безопаснее флэшек или реестра Windows, но экономичнее токенов с полным набором криптографических возможностей. В данном случае кроме безопасности пользователям важны надежность носителя и простота в установке и настройке.

В данном случае кроме безопасности пользователям важны надежность носителя и простота в установке и настройке.

Электронные идентификаторы обычно используются в комплексе с соответствующими программно-аппаратными средствами. Рутокен Lite поддерживает основные промышленные стандарты, что позволяет без труда использовать его в уже существующих системах информационной безопасности.

Для работы с Рутокен Lite используется CCID драйвер, уже входящий в состав современных операционных систем, а также не требуется установка какого-либо дополнительного программного обеспечения, кроме тех СКЗИ и приложений, которые должны с ним работать.

Рутокен

Устройства Рутокен используются для хранения и предъявления персональной информации: ключей шифрования, сертификатов, лицензий, удостоверений и других данных.

Устройство Рутокен в формате USB-токена подключается к USB-порту компьютера. Устройство Рутокен с разъемом Type-C подключается к порту USB Type-C компьютера или мобильного устройства.

Для работы со смарт-картами Рутокен необходим считыватель смарт-карт. Для работы с NFC-картой необходимо устройство со встроенным NFC-модулем.

Для работы со смарт-картами и USB-токенами Рутокен Lite и Рутокен ЭЦП должен быть установлен CCIDдрайвер, который обычно входит в стандартную поставку операционной системы Windows.

Для ОС Microsoft Windows XP/2000/2003 может потребоваться дополнительная установка CCID-драйвера.

Для работы с Рутокен S в ОС Windows необходимо установить специальный комплект «Драйверы Рутокен для Windows». Для работы в СКЗИ КриптоПро CSP со всеми смарт-картами и USB-токенами, кроме Рутокен S, установка комплекта драйверов не является обязательной.

Подробные технические характеристики можно изучить тут.

Рутокен lite

Семейство ключевых носителей для различных программных и аппаратных средств криптографической защиты информации. Рутокен Lite можно использовать для безопасного хранения ключей шифрования и электронной подписи, паролей и других данных во встроенной защищенной памяти устройства.

Рутокен Lite поставляется в форм-факторе USB-токена, микро-токена или карты памяти microSD. Обладает интерфейсом CCID и не требует установки драйверов. Совместим с КриптоПро CSP, что позволяет этим решениям работать вместе без дополнительного программного обеспечения.

Рутокен lite micro

Вся функциональность электронного идентификатора Рутокен Lite в миниатюрном исполнении. Этот форм-фактор удобен для использования в компактных устройствах: ноутбуках, нетбуках, планшетах. Вес и размеры устройства позволяют держать его постоянно подключенным и не извлекать по окончании работы.

Рутокен lite micro ндв4 фстэк

Модель USB-токена Рутокен Lite в миниатюрном форм-факторе micro имеет всю необходимую документацию, подтверждающую отсутствие программных закладок и недекларированных возможностей.

Рутокен lite rf

Модель Рутокен Lite в форм-факторе токена с интегрированной RFID-меткой. Одно устройство позволяет решить 2 задачи: доступ пользователя к информационным ресурсам и физический доступ в охраняемые помещения.

Рутокен lite sd

Устройство Рутокен Lite, выполненное в виде карты памяти microSD, предназначено для работы на смартфонах и планшетах на базе Android. Рутокен Lite SD содержит независимую от защищенной памяти токена Flash-память общего назначения объемом 8 ГБ, где можно хранить любые пользовательские данные.

Рутокен lite ндв4 фстэк

Сертифицированная версия USB-токена Рутокен Lite, в поставку которого входит вся необходимая документация, подтверждающая отсутствие программных закладок и недекларированных возможностей.

Рутокен s

Базовая модель Рутокен S предназначена для защищенного хранения ключей шифрования и ключей электронной подписи, а также цифровых сертификатов и иной информации. Является основным ключевым носителем в проектах, основанных на использовании электронной подписи. Широко используется в системах защиты от несанкционированного доступа.

Рутокен s micro

Рутокен S micro по функциональности ничем не отличается от базовой модели Рутокен S. Миниатюрность исполнения позволяет использовать его в компактных устройствах: ноутбуках, нетбуках, планшетах. При этом вес и размеры устройства позволяют держать его постоянно подключенным к мобильному устройству и не извлекать по окончании работы.

Миниатюрность исполнения позволяет использовать его в компактных устройствах: ноутбуках, нетбуках, планшетах. При этом вес и размеры устройства позволяют держать его постоянно подключенным к мобильному устройству и не извлекать по окончании работы.

Рутокен s micro ндв3 фстэк

Устройство в форм-факторе микро-токена, которое может быть использовано при работе с информацией, имеющей гриф «С», и в системах обрабатывающих конфиденциальную информацию. В поставку устройства входит вся документация, подтверждающая отсутствие недекларированных возможностей.

Рутокен s micro ндв4 фстэк

Устройство выполнено в форм-факторе микро-токена. Является средством защиты информации от несанкционированного доступа (НСД) с классификацией по 4-му уровню контроля отсутствия недекларированных возможностей (ндв4). Поставка комплектуется соответствующим сертификатом ФСТЭК РФ.

Рутокен s rf

Модель Рутокен S с интегрированной в его корпус RFID-меткой. Одно устройство позволяет решить 2 задачи: доступ пользователя к информационным ресурсам и физический доступ в охраняемые помещения. Представлено несколько вариантов Рутокен S RF, отличающихся поддержкой разных стандартов RFID-считывателей: EM-Marine, Mifare, HID.

Представлено несколько вариантов Рутокен S RF, отличающихся поддержкой разных стандартов RFID-считывателей: EM-Marine, Mifare, HID.

Рутокен s ндв3 фстэк

Сертифицированная версия USB-токена Рутокен S, в поставку которого входит вся необходимая документация, подтверждающая отсутствие программных закладок и недекларированных возможностей. Рутокен S можно использовать при работе с информацией, имеющей гриф «С», и в системах, обрабатывающих конфиденциальную информацию.

Рутокен s ндв4 фстэк

Поставка комплектуется сертификатом, который удостоверяет, что Рутокен S является средством защиты информации от несанкционированного доступа (НСД) с классификацией по 4-му уровню контроля отсутствия недекларированных возможностей (ндв4).

Рутокен эцп 2.0 2100

Модификация модели Рутокен ЭЦП 2.0, построенная на защищенном смарт-карточном микроконтроллере в полноразмерном корпусе, который может быть выполнен в разнообразной цветовой гамме и брендирован нанесением полноцветного изображения с одной или с двух сторон корпуса.

Рутокен эцп 2.0 2100 micro

Полнофункциональный USB-токен Рутокен ЭЦП 2.0 2100 в миниатюрном исполнении. Построен на защищенном смарт-карточном микроконтроллере. Ориентирован на пользователей ноутбуков, нетбуков и планшетов. В подключенном состоянии выступает за пределы компьютера чуть более чем на 5 мм.

Рутокен эцп 2.0 2100 type-c

Рутокен ЭЦП 2.0 2100 с разъемом USB Type-C. Построен на защищенном смарт-карточном микроконтроллере. Подходит для современных компьютеров, ноутбуков и мобильных устройств, оборудованных портом USB Type-C или Thunderbolt 3 (кроме Apple iPad Pro 2020 года).

Рутокен эцп 2.0 2100, сертифицированный фсб

Модификация модели Рутокен ЭЦП 2.0, построенная на защищенном смарт-карточном микроконтроллере. В комплект поставки модели входит набор необходимой документации, подтверждающей соответствие требованиям к средствам криптографической защиты информации и средствам электронной подписи.

Рутокен эцп 2.0 micro

Полнофункциональный USB-токен Рутокен ЭЦП 2. 0 в миниатюрном исполнении. Ориентирован на пользователей ноутбуков, нетбуков и планшетов. В подключенном состоянии выступает за пределы компьютера чуть более чем на 5 мм.

0 в миниатюрном исполнении. Ориентирован на пользователей ноутбуков, нетбуков и планшетов. В подключенном состоянии выступает за пределы компьютера чуть более чем на 5 мм.

Рутокен эцп 2.0 micro сертифицированный фсб

Полнофункциональный USB-токен Рутокен ЭЦП 2.0 в миниатюрном исполнении. Для пользователей ноутбуков, нетбуков и планшетов. В подключенном состоянии выступает за пределы компьютера чуть более чем на 5 мм. В комплект поставки входит набор документации, подтверждающей соответствие требованиям к СКЗИ и средствам электронной подписи.

Рутокен эцп 2.0 micro сертифицированный фстэк

Полнофункциональный USB-токен Рутокен ЭЦП 2.0 в миниатюрном исполнении. Для пользователей ноутбуков, нетбуков и планшетов. В подключенном состоянии выступает за пределы компьютера чуть более чем на 5 мм. В комплект поставки входит набор документации, подтверждающей соответствие требованиям к защите от НСД.

Рутокен эцп 2.0 rf

Модель Рутокен ЭЦП с интегрированной в его корпус RFID-меткой. Единое устройство позволяет решить задачу как разграничения доступа к информационным ресурсам, так физического доступа в охраняемые помещения. Рутокен ЭЦП RF комплектуется RFID-метками EM-Marine, Mifare или HID.

Единое устройство позволяет решить задачу как разграничения доступа к информационным ресурсам, так физического доступа в охраняемые помещения. Рутокен ЭЦП RF комплектуется RFID-метками EM-Marine, Mifare или HID.

Рутокен эцп 2.0 type-c

Рутокен ЭЦП 2.0 с разъемом USB Type-C. Подходит для современных компьютеров, ноутбуков и мобильных устройств, оборудованных портом USB Type-C или Thunderbolt 3 (кроме Apple iPad Pro 2020 года).

Рутокен эцп 2.0 сертифицированный фсб

В комплект поставки модели входит набор необходимой документации, подтверждающей соответствие требованиям к средствам криптографической защиты информации и средствам электронной подписи.

Рутокен эцп 2.0 экспортный, сертифицированный фсб

Экспортная версия электронного идентификатора Рутокен ЭЦП 2.0 с аппаратной реализацией российских стандартов электронной подписи и хеширования. В экспортной версии флагманского продукта Рутокен отключены редко используемые на рынке ДБО функции симметричного шифрования, что позволило получить нотификацию ФСБ России.

Рутокен эцп 2.0, сертифицированный фстэк

В комплект поставки модели входит набор необходимой документации, подтверждающей соответствие требованиям к защите от несанкционированного доступа.

Смарт-карта рутокен эцп 2.0, сертифицированная фсб

Смарт-карты с поддержкой новых российских криптографических стандартов ГОСТ Р 34.10-2020, ГОСТ Р 34.11-2020, VKO ГОСТ Р 34.10-2020 (RFC 7836) с длиной ключа 256 и 512 бит. Скорость выполнения операции подписи по ГОСТ — 0.3 секунды. Срок действия закрытых ключей — до 3 лет. Сертифицированы ФСБ России по классам КС1 и КС2.

Установка strongswan (ipsec)

В первую очередь, настроим firewall для работы ipsec

sudo firewall-cmd --permanent --add-port=1701/{tcp,udp}

sudo firewall-cmd --permanent --add-service=ipsec

sudo firewall-cmd --reloadЗатем приступим к установке

sudo yum install epel-release ipsec-tools dnf

sudo dnf install strongswanПосле установки необходимо задать конфигурацию для strongswan (одну из реализаций IPSec). Для этого отредактируем файл /etc/strongswan/ipsec.conf :

Для этого отредактируем файл /etc/strongswan/ipsec.conf :

config setup

nat_traversal=yes

virtual_private=%v4:10.0.0.0/8,%v4:192.168.0.0/16,%v4:172.16.0.0/12

oe=off

protostack=netkey

conn L2TP-PSK-NAT

rightsubnet=vhost:%priv

also=L2TP-PSK-noNAT

conn L2TP-PSK-noNAT

authby=secret

pfs=no

auto=add

keyingtries=3

rekey=no

ikelifetime=8h

keylife=1h

type=transport

left=%any

leftprotoport=udp/1701

right=%any

rightprotoport=udp/%any

ike=aes128-sha1-modp1536,aes128-sha1-modp1024,aes128-md5-modp1536,aes128-md5-modp1024,3des-sha1-modp1536,3des-sha1-modp1024,3des-md5-modp1536,3des-md5-modp1024

esp=aes128-sha1-modp1536,aes128-sha1-modp1024,aes128-md5-modp1536,aes128-md5-modp1024,3des-sha1-modp1536,3des-sha1-modp1024,3des-md5-modp1536,3des-md5-modp1024Также зададим общий пароль для входа. Общий пароль должен быть известен всем участникам сети для аутентификации. Данный способ и является заведомо ненадёжным, т. к. данный пароль с лёгкостью может стать известным личностям, которым мы не хотим предоставлять доступ к сети.

к. данный пароль с лёгкостью может стать известным личностям, которым мы не хотим предоставлять доступ к сети.

Тем не менее, даже этот факт не повлияет на безопасность организации сети, т.к. основное шифрование данных и аутентификация пользователей осуществляется протоколом PPP. Но справедливости ради стоит заметить, что strongswan поддерживает более безопасные технологии для аутентификации, например, с помощью приватных ключей.

Так же в strongswan имеется возможность обеспечить аутентификацию с помощью смарт-карт, но пока поддерживается ограниченный круг устройств и поэтому аутентификация с помощью токенов и смарт-карт Рутокен пока затруднительна. Зададим общий пароль через файл /etc/strongswan/ipsec.secrets:

# ipsec.secrets - strongSwan IPsec secrets file

%any %any : PSK "SECRET_PASSPHRASE"Перезапустим strongswan:

sudo systemctl enable strongswan

sudo systemctl restart strongswanУстановка xl2tp

sudo dnf install xl2tpdСконфигурируем его через файл /etc/xl2tpd/xl2tpd. conf:

conf:

Установка клиента l2tpipsecvpn

В данный момент клиента тоже нужно собирать из исходников. Делается это с помощью следующей последовательности команд:

Установка по для работы с токенами

Установите последнюю версию библиотеки librtpkcs11ecp.so с сайта, также библиотеки для работы со смарт-картами:

sudo apt-get install pcscd pcsc-tools opensc libengine-pkcs11-opensslПодключите Рутокен и проверьте, что он распознается системой:

pkcs11-tool --module /usr/lib/librtpkcs11ecp.so -O -lРутокен — Средства защиты информации

Компании «Аванпост» (лидер российского рынка комплексных решений для управления сертификатами и ключевыми носителями) и «Актив» (крупнейший производитель электронных ключей и идентификаторов в России) объявляют о полной совместимости всей линейки электронных идентификаторов Рутокен с системой управления инфраструктурой открытых ключей Avanpost PKI. Для 5-го релиза ПО Avanpost PKI такое тестирование проведено впервые.

Использование Avanpost PKI совместно с электронными сертификатами и смарт-картами Рутокен позволяет эффективно управлять жизненным циклом сертификатов и носителей, а также автоматизировать процесс выпуска сертификатов на носители, поэкземплярный учет криптографических средств и исполнение требований федерального законодательства и регуляторов.

Проведенное тестирование показало абсолютную корректность работы Avanpost PKI (релизы 4 и 5) с выпускаемыми в настоящее время продуктами Рутокен, для которых технически возможно сформировать ключ и выпустить сертификат.

Avanpost PKI совместим со следующими моделями USB-токенов и смарт-карт:

- Рутокен S/ Рутокен S micro;

- Рутокен Lite/ Рутокен Lite micro;

- Рутокен Lite SD;

- Рутокен ЭЦП/ЭЦП 2.0/ЭЦП PKI/ЭЦП micro;

- Рутокен ЭЦП Smart Card;

- Рутокен ЭЦП Bluetooth.

Все эти продукты позволяют создавать электронные подписи, организовывать защищенные соединения и проводить аутентификацию пользователей в информационных системах.

По итогам успешного тестирования были подписаны сертификаты совместимости, что не только удостоверяет возможность беспроблемного использования Рутокен вместе с Avanpost PKI в настоящее время, но и гарантирует проведение повторных испытаний (и устранение выявленных отклонений) при выходе обновлений каждого продукта. Таким образом, инвестиции заказчика в носители Рутокен и ПО Avanpost защищены на все время их жизненных циклов.

Гарантии совместимости и защита инвестиций снижают риски заказчиков и сильно упрощают поддержку современных тенденций развития информационных систем, среди которых отметим организацию защищенного доступа; расширение юридической значимости электронных документов и иных ИТ-инструментов; необходимость в надежной и удобной аутентификации в онлайн-ресурсах, защищенных информационных ресурсах и SaaS-приложениях, применяемых внутри предприятия, для взаимодействия с реальными и потенциальными клиентами, а также при работе предприятий-партнеров в составе расширенных цепочек поставок, деловых сетей и кластеров разного типа (территориальных, производственных, отраслевых, проектных).

Владимир Иванов, Директор по развитию, Актив

Наше партнерство с компанией «Аванпост» с каждым годом выходит на новый уровень. Уверен, что тандем продуктов Avanpost и Рутокен и дальше продолжит завоевывать симпатии заказчиков и получит широкое распространение в государственных и корпоративных проектах, на которые мы ориентированы.

Александр Санин, коммерческий директор, Аванпост

Мы давно дружим с компанией «Актив». Наше сотрудничество позволяет предложить рынку по-настоящему комплексное решение задачи аутентификации и управления PKI-инфраструктурой, отвечающее ожиданиям наиболее требовательных и зрелых заказчиков.

ЭЦП для онлайн-касс – как правильно выбрать и быстро получить

Соглашение о конфиденциальности

и обработке персональных данных

1.Общие положения

1.1.Настоящее соглашение о конфиденциальности и обработке персональных данных (далее – Соглашение) принято свободно и своей волей, действует в отношении всей информации, которую ООО «Инсейлс Рус» и/или его аффилированные лица, включая все лица, входящие в одну группу с ООО «Инсейлс Рус» (в том числе ООО «ЕКАМ сервис»), могут получить о Пользователе во время использования им любого из сайтов, сервисов, служб, программ для ЭВМ, продуктов или услуг ООО «Инсейлс Рус» (далее – Сервисы) и в ходе исполнения ООО «Инсейлс Рус» любых соглашений и договоров с Пользователем. Согласие Пользователя с Соглашением, выраженное им в рамках отношений с одним из перечисленных лиц, распространяется на все остальные перечисленные лица.

Согласие Пользователя с Соглашением, выраженное им в рамках отношений с одним из перечисленных лиц, распространяется на все остальные перечисленные лица.

1.2.Использование Сервисов означает согласие Пользователя с настоящим Соглашением и указанными в нем условиями; в случае несогласия с этими условиями Пользователь должен воздержаться от использования Сервисов.

1.3.Сторонами (далее – «Стороны) настоящего Соглашения являются:

«Инсейлс» – Общество с ограниченной ответственностью «Инсейлс Рус», ОГРН 1117746506514, ИНН 7714843760, КПП 771401001, зарегистрированное по адресу: 125319, г.Москва, ул.Академика Ильюшина, д.4, корп.1, офис 11 (далее — «Инсейлс»), с одной стороны, и

«Пользователь» –

либо физическое лицо, обладающее дееспособностью и признаваемое участником гражданских правоотношений в соответствии с законодательством Российской Федерации;