Что такое NFT-токены. И при чем тут Бэнкси :: РБК.Крипто

Весь февраль невзаимозаменяемые токены (NFT) были на слуху из-за их использования в сфере искусства. Рассказываем, что это такое, а также какие перспективы есть у NFT-токенов

За последний месяц интерес к невзаимозаменяемым токенам (NFT) значительно вырос, в одном только феврале объем торгов им составил $340 млн, что больше, чем объем торгов за весь 2020 год.

В NFT-токен была конвертирована и сожженная работа художника Бэнкси «Morons (White)», которую блокчейн-компания Injective Protocol купила у галереи Taglialatella Gallery в Нью-Йорке за $95 тыс. После сожжения принта блокчейн-компания создана невзаимозаменямый токен, привязанный к «цифровому образу предмета искусства». Это первый известный случай превращения физически существующего произведения искусства в виртуальный актив, заявил представитель Injective Protocol Мирза Уддин. Созданный токен планируют продать на аукционе за криптовалюту.

Что такое NFT

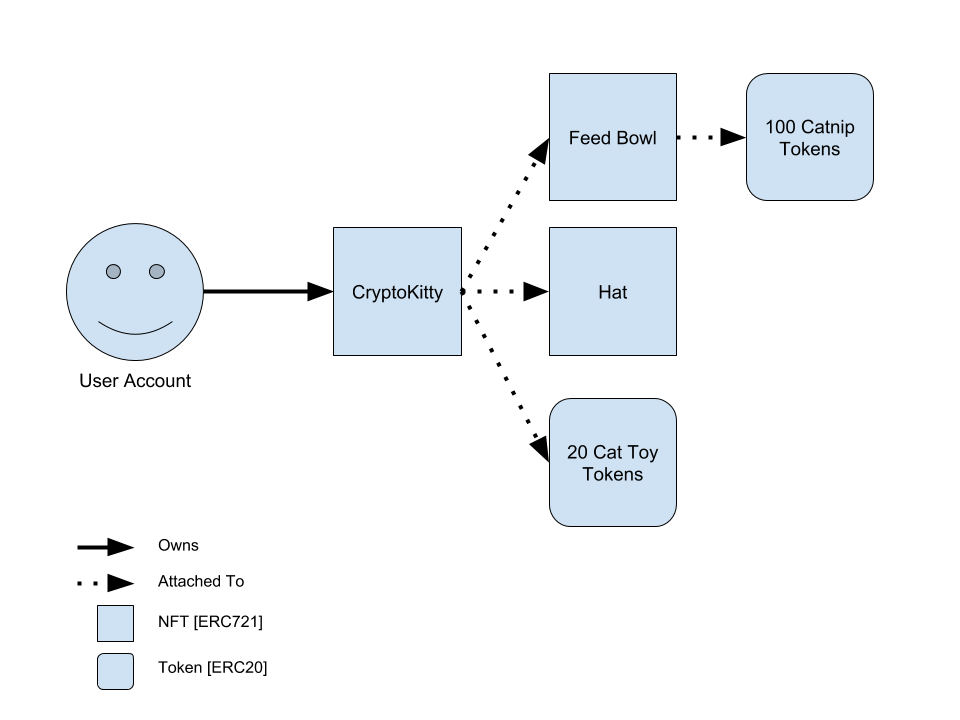

Каждая запись в блокчейне называется токеном. Однако в открытом блокчейне все токены равны друг другу и взаимозаменяемы. Это означает, что один токен можно заменить другим таким же токеном и ничего не изменится. Но технология Non Fungible Token (NFT) работает по-другому. Каждый невзаимозаменяемый токен является уникальным и его нельзя подделать, разделить или незаметно заменить. Такая организация идеально подходит для того, чтобы закрепить свои права на какой-либо уникальный объект, будь то произведение искусства в единственном экземпляре, предмет в компьютерной игре или даже недвижимость.

Каждый невзаимозаменяемый токен является уникальным и его нельзя подделать, разделить или незаметно заменить. Такая организация идеально подходит для того, чтобы закрепить свои права на какой-либо уникальный объект, будь то произведение искусства в единственном экземпляре, предмет в компьютерной игре или даже недвижимость.

Технология NFT была создана в 2017 году на основе смарт-контрактов Ethereum. По информации аналитического сервиса Nonfungible, за время существования NFT было продано 5,35 млн токенов.

Где используют NFT

В феврале невзаимозаменяемые токены активно внедрялись в сферу искусства. Например, диджей 3LAU стал первым музыкантом, который токенизировал собственный альбом и продал его ограниченным тиражом. На этом ему удалось заработать $11,6 млн. Аналогично поступила певица Граймс, известная как мать ребенка Илона Маска (родился в мае прошлого года). Она продала 400 NFT-токенов, которые были привязаны к четырем рисункам, созданным лично ей и ее братом.

Также невзаимозаменяемые токены используют в игровой индустрии для подтверждения владения виртуальными активами, при регистрации доменных имен, а также в сфере недвижимости.

Как начать работать с NFT

Художники, желающие токенизировать свою работу, могут сделать это на площадках Rarible или OpenSea. Там же можно купить свой первый токен, привязанный к работе другого автора. Примечательно, что OpenSea создает NFT-токен только тогда, когда на него уже нашелся покупатель. Это избавляет автора от дополнительных расходов в виде комиссии в сети Ethereum. Rarible же создает NFT-токен сразу при загрузке работы и взимает комиссию с ее автора.

Перспективы невзаимозаменяемых токенов

NFT могут произвести революцию в сфере контроля авторских прав, считает CEO Xena Financial Systems Антон Кравченко. По его мнению, с помощью токенов радиостанции станет проще получать права на трансляцию музыкальных треков, а стриминговым сервисам — покупать права на показ фильмов и сериалов.

«Сейчас рынок прав на показы и на вещание не очень эффективный, есть какое-то количество «трения», издержек при передаче прав, перепродажа чаще всего вообще невозможна. Все это можно изменить с помощью NFT, но на развитие может потребоваться около 10 лет», — отметил Кравченко.

Операции с токенами очевидно дешевле, проще и быстрее, чем операции с реальными объектами, с которым они привязаны, подчеркнул руководитель финтех-компании Exantech Денис Восквицов. По его словам, площадки по созданию и продаже NFT-токенов только начали развиваться.

2021 год станет мощным прорывом для нового тренда, считает директор Binance в России и СНГ Глеб Костарев. Он напомнил о предположении аналитика Messari Research Мейсона Нистрома, что в текущем году рыночная капитализация NFT может увеличиться в 3-4 раза по сравнению с 2020 годом.

Автор

Алексей Корнеев

О токенах ArcGIS—ArcGIS Server | Документация для ArcGIS Enterprise

ArcGIS Server имеет механизм авторизации с помощью токенов, благодаря которому пользователи могут авторизоваться, используя токен, а не имя пользователя и пароль.

Свойства токена

Срок службы токена

Чтобы обеспечить безопасность токена, у каждого токена ограничен срок действия. Если использовать токен с истекшим сроком, конечный пользователь получит сообщение об истечении срока или другое сообщение об ошибке.

Токены с более коротким периодом действия являются более безопасными поскольку, если такой токен будет перехвачен злоумышленником, тот не сможет долго им пользоваться. Однако более короткий срок действия токена означает, что новые токены придется запрашивать чаще.

Срок жизни выданных токенов определяют два параметра:

- Срок действия краткосрочных токенов: когда клиент запрашивает токен, но не указывает срок его действия, будет выдан краткосрочный токен.

Выданный токен можно может использоваться только в течение времени, указанного в этом свойстве. Если клиент запрашивает токен со сроком действия, истекающим до окончания срока службы краткосрочного токена, будет выдан токен с запрашиваемым сроком действия.

Выданный токен можно может использоваться только в течение времени, указанного в этом свойстве. Если клиент запрашивает токен со сроком действия, истекающим до окончания срока службы краткосрочного токена, будет выдан токен с запрашиваемым сроком действия. - Срок действия долгосрочных кодов: когда клиент запрашивает код с определенным сроком действия, этот срок действия сравнивается с периодом, определенным этим свойством. Если запрошенный срок действия истекает раньше, чем срок службы долгосрочного токена, будет выдан токен с запрашиваемым сроком действия. Если запрошенное значение тайм-аута превышает срок службы долгосрочного токена, токен все равно будет выдан, но со сроком действия, соответствующим этому свойству.

Определение общего ключа

Токен в ArcGIS – это строка зашифрованной информации. Общий ключ – это криптографический ключ, используемый для генерирования этой зашифрованной строки. Чем сложнее общий ключ, тем труднее злоумышленнику взломать шифр и расшифровать общий ключ. Если пользователь может расшифровать общий ключ, скопировать алгоритм шифрования ArcGIS Server и получить список зарегистрированных пользователей, он сможет создать токены и получать доступ ко всем защищенным ресурсам именно на этом сайте ArcGIS Server.

Если пользователь может расшифровать общий ключ, скопировать алгоритм шифрования ArcGIS Server и получить список зарегистрированных пользователей, он сможет создать токены и получать доступ ко всем защищенным ресурсам именно на этом сайте ArcGIS Server.

Перед определением открытого ключа примите во внимание следующее:

- Общий ключ должен быть настроен на длину 16 символов (символы после 16-го не используются). Рекомендуется использовать для ключа случайную последовательность символов. Можно использовать любые символы, в том числе и не буквенно-цифровые.

- В качестве ключа нельзя использовать словарное слово или общепринятое значение, которое легко угадать. Поскольку ключ не нужно запоминать или использовать где-либо, сложная комбинация не вызовет проблем, как это бывает с паролями.

- Токены шифруются общим ключом с помощью улучшенного стандарта шифрования (Advanced Encryption Standard, AES), также известного как Rijndael.

16 символов в ключе представляют 128 бит, используемых для шифрования. Дополнительные сведения о шифровании и AES можно получить по ссылкам о безопасности или проконсультироваться с кем-нибудь в организации, кто хорошо разбирается в безопасности и шифровании.

16 символов в ключе представляют 128 бит, используемых для шифрования. Дополнительные сведения о шифровании и AES можно получить по ссылкам о безопасности или проконсультироваться с кем-нибудь в организации, кто хорошо разбирается в безопасности и шифровании. - В хорошо защищенных средах рекомендуется периодически изменять открытый ключ. Помните, что изменение открытого ключа может потребовать обновления ваших приложений для его использования. Все существующие внедренные токены перестанут работать после изменения открытого ключа.

Безопасная передача токенов

Чтобы предотвратить перехват и злоупотребление токенами, рекомендуется использовать безопасное подключение HTTPS. Использование HTTPS гарантирует, что имя пользователя и пароль, отправленные с клиентского компьютера, и токен, возвращаемый с ArcGIS Server, не будут перехвачены.

При построении пользовательских клиентский приложений ArcGIS, использующих запросы GET для доступа к веб-сервисам, защищенным с помощью аутентификации ArcGIS на основе токенов, рекомендуется отправлять токен в заголовке X-Esri-Authorization, вместо параметра запроса. Это не позволяет промежуточным звеньям сети, таким как прокси, шлюзы или балансировщики нагрузки, получать токен. В этом примере запроса HTTP GET токен отправляется в заголовке X-Esri-Authorization:

Это не позволяет промежуточным звеньям сети, таким как прокси, шлюзы или балансировщики нагрузки, получать токен. В этом примере запроса HTTP GET токен отправляется в заголовке X-Esri-Authorization:

GET https://arcgis.mydomain.com/arcgis/rest/services/SampleWorldCities/MapServer?f=pjson HTTP/1.1 Host: arcgis.mydomain.com X-Esri-Authorization: Bearer xMTuPSYpAbj85TVfbZcVU7td8bMBlDKuSVkM3FAx7zO1MYD0zDam1VR3Cm-ZbFo-

Если ArcGIS Server использует аутентификацию ArcGIS Server без веб-уровня (IWA, HTTP BASIC, PKI, и т.д.), можно использовать стандартный заголовок HTTP вместо заголовка X-Esri-Authorization:

GET https://arcgis.mydomain.com/arcgis/rest/services/SampleWorldCities/MapServer?f=pjson HTTP/1.1 Host: arcgis.mydomain.com Authorization: Bearer xMTuPSYpAbj85TVfbZcVU7td8bMBlDKuSVkM3FAx7zO1MYD0zDam1VR3Cm-ZbFo-

Отзыв по этому разделу?

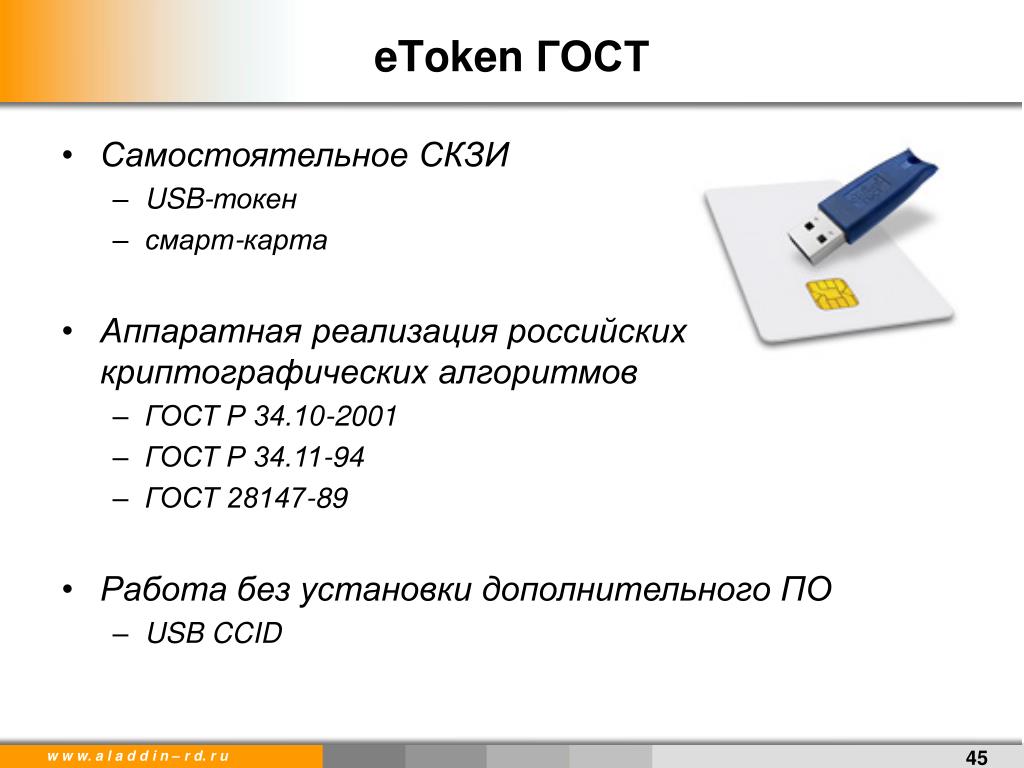

Токены — Единый портал ЭП

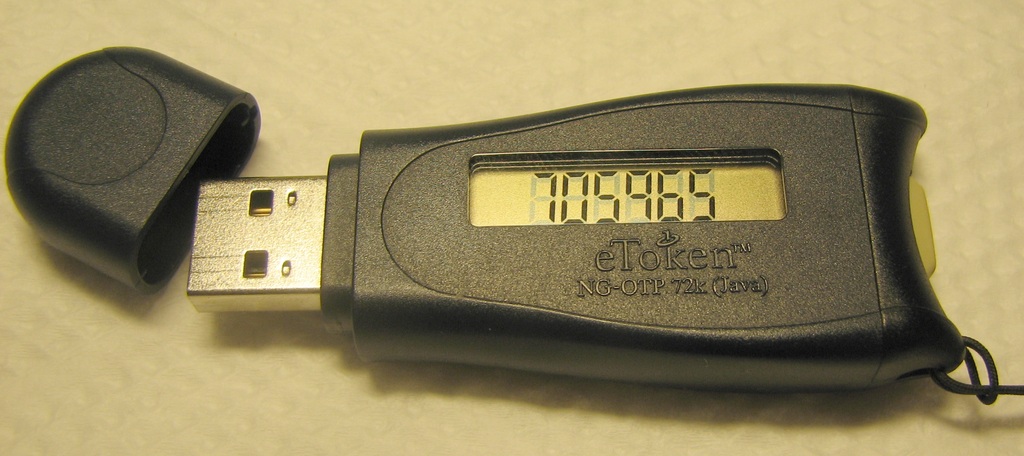

Что такое токены

Токены — это наиболее часто используемое название носителей ключа электронной подписи, которое уступает по популярности только неофициальному «флешка для ЭЦП». Но встречаются и другие названия: электронный ключ, аппаратный ключ, программно-аппаратный ключ, ключевой носитель, электронный идентификатор, носитель ЭЦП (ЭП), ключ для электронной площадки и даже донгл ( от англ. «dongle»).

Но встречаются и другие названия: электронный ключ, аппаратный ключ, программно-аппаратный ключ, ключевой носитель, электронный идентификатор, носитель ЭЦП (ЭП), ключ для электронной площадки и даже донгл ( от англ. «dongle»).

Стоит отдельно отметить, что на волне популярности биткойнов под токеном стали подразумевать единицу криптовалюты. Во избежание путаницы в терминологии участники цифрового взаимодействия посредством электронной подписи могут добавлять к названию носителей приставку ”usb” — usb-токен.

В данном разделе представлены:

- продуктовая линейка usb-токенов, реализуемых Единым порталом Электронной подписи,

- справочная информация об обеспечении безопасного использования ключевых носителей, важности сертификации ФСБ и ФСТЭК,

- контактные телефоны производителей и прочее.

Продуктовая линейка носителей ключа электронной подписи

АО «Аналитический Центр» (Единый портал Электронной подписи) является официальным партнером производителей usb-токенов, соответствующие сертификаты и дипломы от которых представлены в разделе главного меню «О портале».

Клиентам предлагается оптимальный набор носителей в соответствии с их областями применения, отправка токенов совершается по всей России.

Оформить заявку

В связи с неблагоприятной эпидемиологической обстановкой в режиме работы Единого портала Электронной подписи (iEcp.ru) произошли изменения. Просим ознакомиться с ними по ссылке.

Варианты usb-токенов

| Наименование | Основные характеристики | Область применения* | Для работы нужно | Сертификация |

| Стандартные токены для хранения ключа электронной подписи | ||||

| Рутокен Lite купить продукт компании «Актив» | 64Кб, НДВ4, без средств криптографической защиты информации (СКЗИ) | Применяется в системах защиты от несанкционированного доступа к служебной информации (ЭДО, ДБО, ЭО и прочих), персональной информации пользователей, паролей, ключей шифрования, цифровых сертификатов и любой другой конфиденциальной информации. | — приобрести криптопровайдер, — скачать бесплатные драйвера на сайте производителя, — ввести стандартный пароль Рутокен Lite: 12345678, затем сменить его на комбинацию, которая будет известна только владельцу. | ФСТЭК |

| JaCarta LT купить продукт компании «Аладдин Р.Д.» | 36Кб, 102 Кб, НДВ4, без СКЗИ | Средство предназначено для двухфакторной аутентификации, безопасного хранения электронной подписи, ключевых контейнеров сертифицированных российских СКЗИ, профилей и паролей пользователей, а также лицензионной информации независимых разработчиков ПО | — требуется криптопровайдер, — установка драйвера устройства для современных ОС (Microsoft Windows Vista и выше, GNU/Linux, Apple macOS/OS X) не требуется, — необходимое ПО (Единый Клиент JaCarta и JaCarta SecurLogon) можно скачать на сайте производителя, — ввести «заводской» пароль JaCarta LT: 1234567890, затем сменить его на пользовательскую комбинацию.  | ФСТЭК |

| JaCarta-2 ГОСТ. Сертификат ФСБ купить продукт компании «Аладдин Р.Д.» | 80 Кб, полноценное СКЗИ с широким набором криптографических функций. Сертифицировано по новым требованиям ФСБ России | • Системы дистанционного банковского обслуживания (ДБО), • Системы электронного документооборота (ЭДО), • Электронные торговые площадки (ЭТП), • Системы сдачи электронной отчетности (ФНС, ПФР и др.), • Системы таможенного декларирования, • Порталы государственных услуг, • Web-приложения, корпоративные порталы и облачные сервисы | — драйвера для работы можно бесплатно скачать на сайте производителя, — ввести стандартный PIN-код пользователя (по умолчанию): 1234567890, PUK-код (по умолчанию) 0987654321, затем сменить его на комбинацию, которую задает владелец. | ФСБ |

| Esmart USB купить продукт группы компании ISBIS (ООО «ИСУБ») | 64 Кб, НДВ4, без СКЗИ | Простой в использовании и удобный токен для участников электронных торгов, систем ЭДО, ЭО, пользователей госуслуг и прочих информационных систем | — приобрести криптопровайдер, — драйвера для работы не требуются, — ввести стандартный пароль Esmart USB: 1234567890, затем установить другую цифровую комбинацию.  | — |

| Ключевой носитель R301 Форос купить продукт компании ООО «СмартПарк» | 80 Кб, 160 Кб, без СКЗИ | Токен в дизайнерском металлическом корпусе — носитель ключей ЭП и сертификатов для участников электронных торгов, систем ЭДО, ЭО, пользователей госуслуг, а так же многофункциональное изделие с дополнительным объемом памяти для реализации дополнительных приложений заказчика | — приобрести криптопровайдер, — драйвера для работы не требуются, — ввести стандартный пароль в программе UnblockUserPin: 87654321, затем установить другую комбинацию. | — |

| Универсальные токены: хранение ключа ЭП и работа с ЕГАИС | ||||

| Рутокен ЭЦП 2.0 купить продукт компании «Актив» | 64 Кб, содержит СКЗИ, криптографические алгоритмы и фискальные функции реализуются внутри сертифицированного носителя | Универсальный токен, подходит как для участников электронных торгов, пользователей госуслуг, систем ЭДО, ДБО, ЭО и пользователей прочих информационных систем, так и для работы в ЕГАИС | — криптопровайдер не требуется, — драйвера для работы в современных ОС не требуются; при необходимости их можно бесплатно скачать на сайте поставщика или запросить у специалиста АО «Аналитический Центр» при покупке партии токенов, — ввести стандартный пароль Рутокен ЭЦП 2.  0: 12345678, затем установить новую последовательность цифр. 0: 12345678, затем установить новую последовательность цифр. | — |

| Рутокен ЭЦП 2.0 2100 купить продукт компании «Актив» | 64 Кб, содержит СКЗИ, криптографические алгоритмы и фискальные функции реализуются внутри сертифицированного носителя | Универсальный токен, подходит как для участников электронных торгов, пользователей госуслуг, систем ЭДО, ДБО, ЭО и пользователей прочих информационных систем, так и для работы в ЕГАИС | — криптопровайдер не требуется, — драйвера для работы в современных ОС не требуются; при необходимости их можно бесплатно скачать на сайте поставщика или запросить у специалиста АО «Аналитический Центр» при покупке партии токенов, — ввести стандартный пароль Рутокен ЭЦП 2.0: 12345678, затем установить новую последовательность цифр. | ФСБ |

*Область применения носит рекомендательный характер и была сформирована, исходя из опыта работы сотрудников АО «Аналитический Центр».

На что нужно обратить внимание при выборе носителей ключа электронной подписи

Организационные моменты

Во-первых, необходимо изучить продавца. Организация должна быть официальным производителем или поставщиком с подтвержденным документами статусом. Например, соответствующие дипломы и сертификаты АО «Аналитический Центр» представлены производителями usb-токенов и размещены в разделе «О портале».

В-вторых, нужно выбирать вариант в соответствии с областью применения. Если планируется использовать токен для доступа к госуслугам, то нет необходимости приобретать универсальный носитель ключа электронной подписи, цена которого обоснованно выше, или аппаратный ключ ЕГАИС (JaCarta SE), который предназначен для реализации другого функционала.

Вопрос безопасного использования usb-токенов

Важно помнить, что способов мошенничества в «бумажном мире» намного больше и для их реализации от злоумышленника не требуется таких глубоких знаний, как в случае с применением электронной подписи. Несмотря на это, всем участникам цифрового взаимодействия нужно соблюдать ряд правил:

Несмотря на это, всем участникам цифрового взаимодействия нужно соблюдать ряд правил:

- выбирать надежных поставщиков носителей ключа электронной подписи,

- получать электронную подпись в авторизованных АЭТП удостоверяющих центрах,

- поддерживать свои информационную грамотность и компетентность сотрудников на должном уровне.

Ответственность пользователя:

На токенах, реализуемых АО «Аналитический Центр» производителями установлены стандартные (заводские) пароли «1234567890». Перед началом эксплуатации нужно обеспечить точный ввод заданной цифровой комбинации, а затем обязательно сменить ее на последовательность символов, известную только владельцу. Кроме этого, следует позаботиться о безопасном использовании носителей ключа электронной подписи, то есть обеспечить защиту от внедрения злоумышленника в рабочий компьютер и в канал связи между «машиной» и токеном.

Ответственность производителя:

Недопустима установка на usb-токен какой-либо функциональности, которая может нанести вред пользователю. Именно поэтому особенно важно наличие сертификатов, подтверждающих надежность ключевых носителей.

Именно поэтому особенно важно наличие сертификатов, подтверждающих надежность ключевых носителей.

Сертификация ФСБ и ФСТЭК

Требования участников современного цифрового сообщества к безопасности и технологичности инструментов обязывают токены соответствовать высоким стандартам. «Знаком качества» здесь выступает наличие у носителей ключа электронной подписи сертификатов ФСБ и ФСТЭК. Тем, кому не до конца ясна суть и особенности этих документов, поможет разобраться комментарий, предоставленный для портала iEcp.ru Сергеем Котовым, экспертом по информационной безопасности компании «Аладдин Р.Д.»:

«ФСТЭК России отвечает за защиту информации некриптографическими методами. Сертификат ФСТЭК подтверждает, что программное обеспечение токена не имеет «незадекларированных возможностей» (закладок), а устройство может быть использовано в качестве средства защиты информации от несанкционированного доступа, для хранения информации (например, ключевых контейнеров, таких как КриптоПро CSP или ViPNet CSP) и аутентификации.

ФСБ России сертифицирует криптографические средства защиты информации. Сертификат ФСБ России подтверждает, что токен можно использовать для генерации ключей, подписания и проверки электронной подписи документов, шифрования информации.

Стоит отдельно отметить, что ничто не мешает токену решать сразу несколько задач, для это он должен иметь два сертификата одновременно».

«Все понятно, как купить токен?»

Для получения токена нужно заполнить форму заявки, и специалисты Единого портала Электронной подписи позвонят по указанному контактному телефону и подробно проконсультируют по дальнейшим шагам. Отправляя заявку, Вы соглашаетесь с условиями договора оферты на поставку токенов.

Еще остались вопросы по теме

Предлагаем выбрать предпочтительный способ связи:

- обратиться в рубрику «Вопрос эксперту», доступную на главной странице — способ больше всего подходит для тех, кому нужен развернутый, подкрепленный ссылками на законодательные акты ответ; в зависимости от сложности вопроса ожидание обратной связи может составить от 1 до 5 рабочих дней;

- обратиться напрямую к специалистам данного направления по телефонам, указанным ниже — каждый пользователь получит оперативную консультацию в рамках компетенций сотрудников.

Контактные телефоны

Решение общих вопросов

АО «Аналитический Центр»: +7 (831) 282-01-92, 8-800-2000-100 доб.6103, пн-чт с 8.00 до 17.00, пт с 8.00 до 16.00. — выбор, покупка, доставка токенов, документы и прочее.

Техническая поддержка от производителей

АО «Аладдин Р.Д.» (производитель JaCarta): +7 (495) 988-4640, +7 (495) 223-0001 (многоканальный) по будням с 10.00 до 19.00, [email protected]

АО «Актив-Софт» (производитель продуктовой линейки Рутокенов): +7 (495) 925-7790 по будням с 10.00 до 18.00, [email protected]

ООО «ИСУБ» (производитель ключевых носителей Esmart): +7 (495) 133-0004 по будням с 9.00 до 18.00, [email protected]

ООО «СмартПарк» (производитель ключевых носителей Форос): +7 (495) 656-0887, +7 (495) 927-0033 (многоканальный) по будням с 10.00 до 19.00, [email protected]

Вниманию будущих клиентов: Если Вы используете одну из систем электронного документооборота, сообщите об этом специалисту портала iEcp. ru. АО «Аналитический Центр» — действующий участник системы «Диадок», организация ЭДО между компаниями поможет сэкономить участникам время и финансы. Если Вы не используете ни одну из систем, но заинтересовались этим вопросом, то с подробной информацией об электронном документообороте можно ознакомиться в одноименном разделе главного меню.

ru. АО «Аналитический Центр» — действующий участник системы «Диадок», организация ЭДО между компаниями поможет сэкономить участникам время и финансы. Если Вы не используете ни одну из систем, но заинтересовались этим вопросом, то с подробной информацией об электронном документообороте можно ознакомиться в одноименном разделе главного меню.

OTP токен-генератор одноразовых паролей ActivID

Обзор | Спецификации

OTP tокены (OTP) компании HID Global позволяют предприятиям выйти за рамки использования простых статических паролей и являются простым способом повышения надежности аутентификации пользователей, получающих доступ к необходимым ресурсам. Когда пользователю необходимо получить доступ к сетевым или системным ресурсам, а также к облачным приложениям, он просто использует какую-либо известную ему комбинацию (например, PIN-код) в сочетании с паролем, случайно генерируемым OTP-токеном.

Линейка OTP tокеновкомпании HID Global включает:

- Карманные OTP токены (Pocket Token): портативные прочные устройства, предназначенные для высокомобильных пользователей

- Мини-OTP токены (Mini Token): разработанные для использования в крупномасштабных системах, являются идеальным решением для идентификации клиентов и персонала; влагонепроницаемые устройства с опциональной возможностью нанесения индивидуальных логотипов и окраски корпуса в разлчиные цвета.

- Настольные OTP токены (Desktop Token): экран дисплея с большой диагональю и крупные кнопки упрощают ввод PIN-кодов и помогают снизить напряжение глаз, что делает их идеальным решением для дома или офиса.

- Token One: популярные средства идентификации сотрудников благодаря наличию функций разблокировки с помощью ввода PIN-кодов и аутентификации «запрос/ответ» с клавиатуры.

- Токены-брелоки (Keychain Token): компактный прочный корпус токена делает его удобным средством идентификации сотрудников.

OTP tокены компании HID Global обеспечивают многофакторную аутентификацию, необходимую для повышения надежности идентификации сотрудников предприятия и защиты доступа к корпоративным сетям, системным и облачным приложениям. HID Global производит OTP токены, которые удовлетворяют специфическим техническим требованиям предприятий, обеспечивая:

- Длительный срок службы и повышенную прочность OTP-токенов, производимых HID Global — компанией, имеющей продолжительный опыт в области разработки энергосберегающих устройств с оптимальной конструкцией и длительным сохранением заряда

- Полную поддержку широкого спектра алгоритмов, форм-факторов и вариантов конструкции, что позволяет выбирать OTP-токены в соответствии с конкретными нуждами предприятия.

- Совместимость с программным обеспечением сторонних производителей и OATH-алгоритмом защищенной аутентификации с использованием одноразового пароля (HMAC-based One-Time Password, HOTP), являющимся открытым стандартом двухфакторной аутентификации.

- Доступ в любое время, в любом месте, с использованием открытого, стандартного механизма «запрос-ответ», предотвращающего проблемы с рассинхронизацией.

- Надежность за счет использования алгоритма обработки только событий (event-only), что обеспечивает требуемый уровень безопасности для выполнения повседневных операций по аутентификации пользователей.

Обзор | Спецификации

OTP-токены компании HID Global способны взаимодействовать с сервером удаленного доступа 4TRESS AAA, решениями ActivID Appliance и ActivID Authentication Server, или с любым другим сервером, использующим стандарт открытой аутентификации OATH (Open Authentication).

Функциональные характеристики:

- Генерация одноразового пароля:

- Основанный на событиях и/или времени алгоритм ActivIdentity с использованием Triple DES

- Поддержка алгоритма OATH – HOTP (по событию) или TOTP (по времени)

- «Запрос/отклик» и генерация цифровой подписи* :

- Основанный на событиях и/или времени алгоритм ActivIdentity с использованием Triple DES

- Стандартный алгоритм OATH, OCRA

- Защита PIN-кодом с безопасной автономной системой сброса PIN-кода на основе обратного метода «запрос/отклик»*

- Срок службы: около 6 лет

*

Защита PIN-кодом с использованием метода «запрос/отклик» и генерация цифровой подписи не доступны для мини-токенов

Обзор | Спецификации

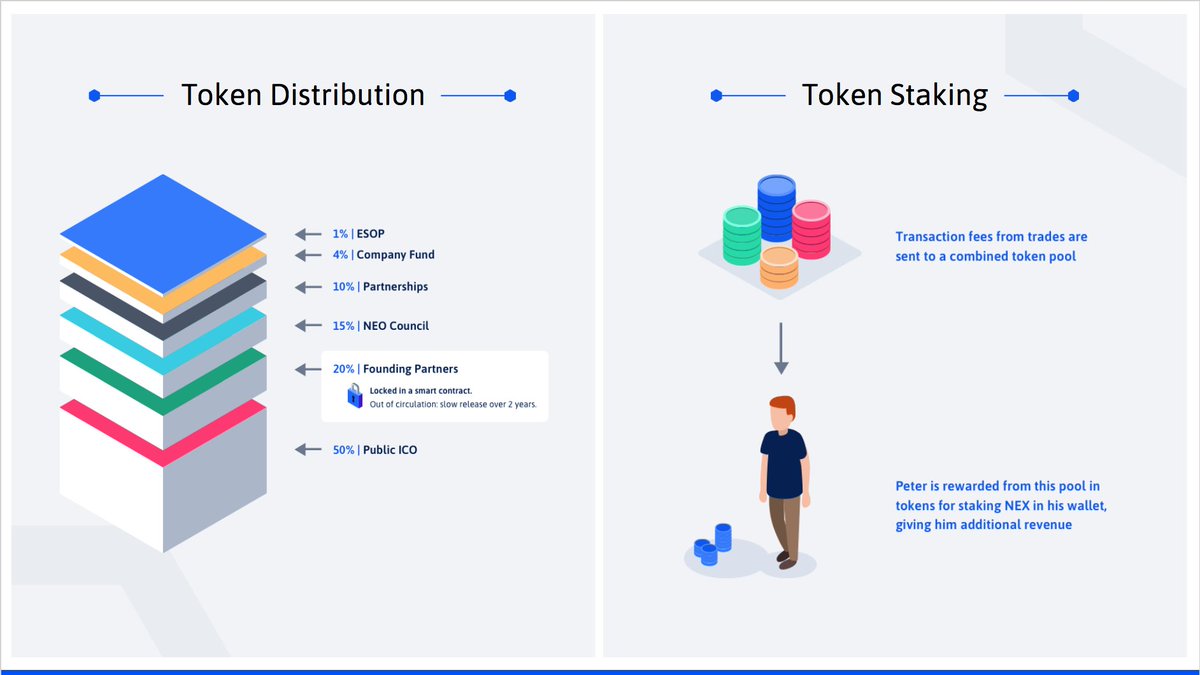

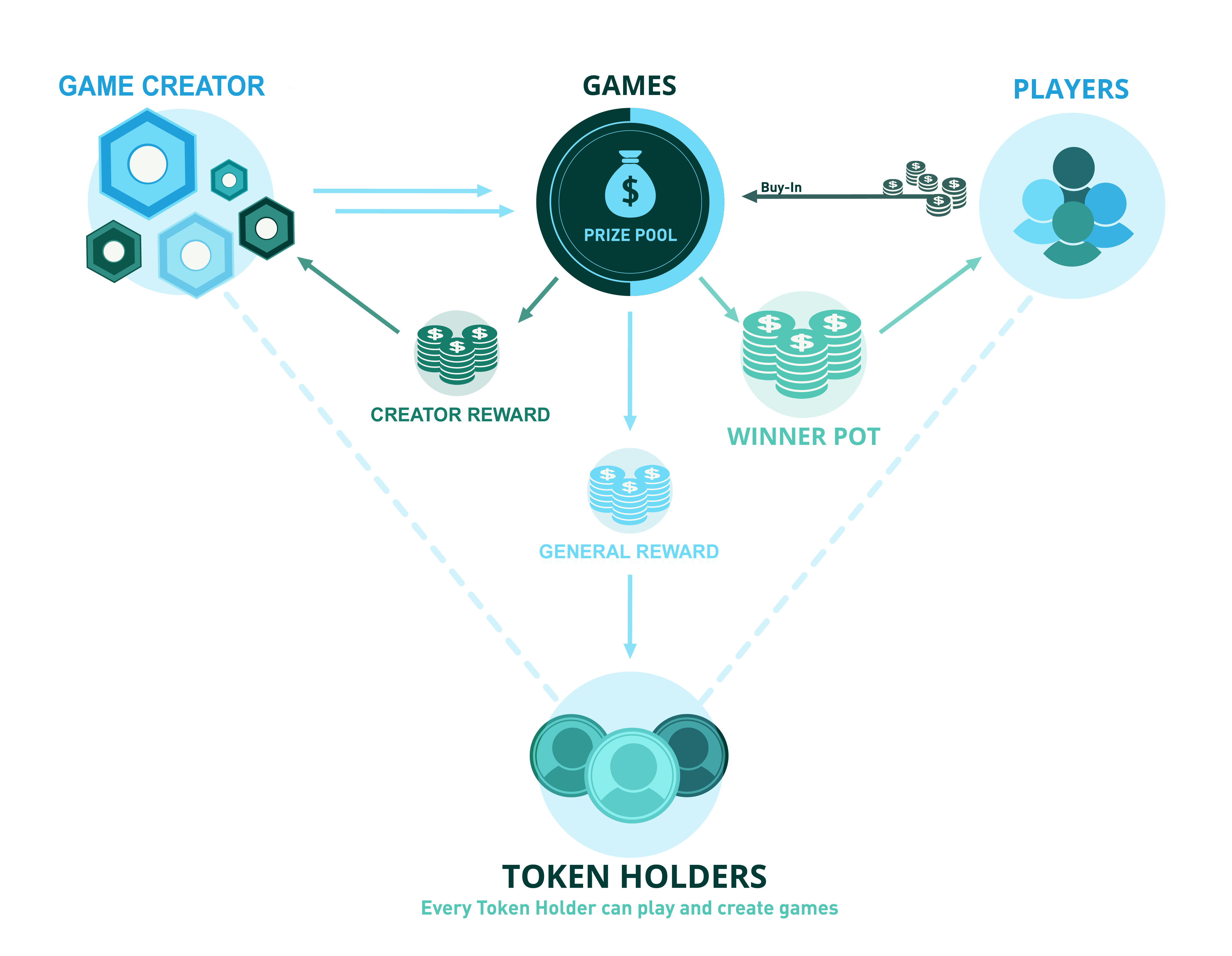

Токеномика

Экономика токена FLOW

Другие языки: 中文 Version | 日本語 | Pусский | Espanol | немецкий

Flow – это блокчейн для открытых миров,

который был разработан командой, создавшей одни из самых успешных криптоприложений в сети Ethereum. Блокчейн Flow спроектирован таким образом, чтобы обеспечить модульность, перспективность и максимальную «дружественность» к пользователям и разработчикам.

Блокчейн Flow спроектирован таким образом, чтобы обеспечить модульность, перспективность и максимальную «дружественность» к пользователям и разработчикам.

Новая четырехузловая архитектура Flow обеспечивает значительные улучшения с точки зрения скорости и стоимости, которые масштабируются в соответствии с мощностью оборудования без снижения уровня децентрализации и разделения сети на сегменты или решения «второго уровня». Дополнительную информацию вы можете найти на страницеPrimer

Токен FLOW (“FLOW” или “𝔽”) является нативной валютой для сети Flow и лежит в основе новой инклюзивной цифровой экономики, не имеющей границ. Если блокчейны – это цифровая инфраструктура, то токен Flow – это топливо, питающее сеть.

Токен FLOW имеет несколько важных характеристик, что делает его идеальной валютой для нового поколения игр, потребительских приложений и цифровых активов, на базе которых они будут работать:

- Многочисленныесценарии использования

- Широкоераспространение

- Низкий уровеньденежной инфляции

Ниже мы рассмотрим каждый из этих пунктов более подробно.

Многочисленные сценарии использования

FLOW – нативная валюта для приложений, игр и смарт-контрактов, созданных на базе блокчейна Flow. То есть, это валюта, которая гарантированно будет доступна разработчикам и пользователям для совершения операций в сети. Разработчики смогут легко внедрять токен FLOW прямо в свои приложения, что позволит им осуществлять одноранговые платежи и взимать плату за услуги, а потребители смогут получать вознаграждение за созданную ими ценность. Токены FLOW также можно будет хранить, передавать и использовать для совершения транзакций в одноранговой сети.

Держатели FLOW смогут получать вознаграждение, размещая свои токены в качестве гарантийного депозита и обеспечивая безопасность сети посредством запуска нод-валидаторов или передачи своей доли профессиональным операторам, которые будут запускать ноды-валидаторы от их имени. Ноды-валидаторы будут получать транзакционные сборы и вознаграждение за стейкинг в обмен на оказание необходимых для работы сети услуг, связанных с обеспечением безопасности, вычислениями и хранением данных.

Небольшие количества токенов FLOW также потребуются для осуществления разных видов активности внутри сети, включая создание новых пользовательских аккаунтов и хранение цифровых активов и смарт-контрактов. По мере развития сети держатели токенов смогут использовать свои FLOW следующим образом:

- Для оплаты услуг вычисления и валидации (транзакционные сборы)

- В качестве средства обмена

- В качестве депозита для хранения данных

- В виде обеспечения для вторичных токенов

- Для участия в управлении

Максимально удобная платежная система для всех участников: покупатели смогут совершать платежи в любой доступной для них валюте, а продавцы смогут назначать цену и получать платежи в любой удобной для них валюте. Приложения на базе Flow станут частью этой реальности. Flow обеспечивает высокую пропускную способность, низкие комиссии и полные гарантии ACID, что позволит разработчикам создавать децентрализованные криптовалютные биржи (DEX), выполняющие функции клиринговых центров между разными токенами. Flow также сможет использовать частые пакетные аукционы (frequent batch auctions) , что позволит противостоять атакам на эти DEX.

Flow также сможет использовать частые пакетные аукционы (frequent batch auctions) , что позволит противостоять атакам на эти DEX.

Повсеместное распространение токена FLOW в сети делает его очевидным «промежуточным активом» при обмене между тонко торгуемыми парами токенов. По мере увеличения объема вторичных токенов в сети Flow количество возможных торговых пар будет расти в геометрической прогрессии, а это означает, что для некоторых свопов потребуется промежуточный актив, коим и является FLOW.

Важно отметить, что токен FLOW также необходим для создания и использования других токенов в сети, включая оплату услуг хранения и / или использование в качестве обеспечения. Данная информация приведена в разделе «Технические сведения» и будет более подробно изложена в будущих белых книгах. Экономический эффект заключается в следующем: чем больше ценности будет создаваться на базе блокчейна Flow, тем выше будет спрос на токен FLOW.

Распространение нативных токенов имеет решающее значение для децентрализации и долгосрочного успеха сети. Централизованный контроль над поставкой токенов усложняет доступ к ним со стороны разработчиков, которые используют нативные токены для развертывания новых смарт-контрактов и оплаты транзакционных сборов («газа»), а также для покрытия расходов, связанных с хранением данных, и внесения депозитов в сети. .

Централизованный контроль над поставкой токенов усложняет доступ к ним со стороны разработчиков, которые используют нативные токены для развертывания новых смарт-контрактов и оплаты транзакционных сборов («газа»), а также для покрытия расходов, связанных с хранением данных, и внесения депозитов в сети. .

Чтобы полностью раскрыть потенциал Flow, необходима безопасная и устойчивая стратегия распространения: токены FLOW должны оказаться в правильных руках. Помимо вопросов, связанных с техническими возможностями и криптоэкономической безопасностью, мы также осознаем тот факт, что для долгосрочного успеха блокчейна Flow крайне важно иметь здоровую и устойчивую стратегию распространения токенов.

FLOW станет катализатором для создания новых сообществ, которые получат доступ к блокчейну и децентрализованным приложениям, создавая при этом ценность и получая выгоду от реальных сценариев использования токенов, а не от спекулятивных операций. Эффективное проектирование пользовательского опыта обеспечит простоту владения и использования FLOW. В конечном счете, FLOW объединит все сообщества, занимающиеся разработками в сети, для создания и распределения ценности.

В конечном счете, FLOW объединит все сообщества, занимающиеся разработками в сети, для создания и распределения ценности.

Flow также запускает несколько уникальных крупномасштабных программ взаимодействия:

- Cloudburst Partners: организации и частные лица, которых избирают держатели токенов FLOW для управления одной или несколькими нодами валидации Flow и распределения вознаграждения между разработчиками, дизайнерами, представителями искусства, организаторами сообществ и предпринимателями, создающими контент для сети Flow.

- Floodplain Validators: разработчики, инфраструктурные партнеры и другие участники экосистемы, заинтересованные в поддержании Flow на раннем этапе и оказании помощи в создании критической массы контента и децентрализованных ресурсов, необходимых для устойчивой работы сети.

- Децентрализованный протокол репутации и поощрения (DRIP): разработан для обеспечения доступности и оказания помощи приложениям на Flow в поиске заинтересованных пользователей.

Протокол DRIP распределяет токены FLOW между конечными пользователями в целях стейкинга, делегирования и активного участия в экономике Flow.

Протокол DRIP распределяет токены FLOW между конечными пользователями в целях стейкинга, делегирования и активного участия в экономике Flow.

Благодаря устойчивым технологиям, прекрасному сообществу и эффективной системе стимуляции FLOW, ранние последователи уже сегодня могут принять участие в создании открытых миров будущего.

Блокчейны, такие как Flow, управляются децентрализованными сообществами, использующими компьютерное оборудование («ноды валидации»), которые поддерживают работу и обеспечивают ценность активов в сети. Другие блокчейны в значительной степени полагаются на создание и распространение новых токенов («денежную инфляцию») с целью привлечения в свои сети операторов нод валидации.

К сожалению, как и в любой экономике, денежная инфляция имеет побочный эффект: вновь созданные токены начинают действовать как налог на владение и повседневное использование, тем самым размывая доли всех держателей токенов. В связи с этим в блокчейне Flow действует ограничение на денежную инфляцию. Более того, инфляция в Flow будет снижаться по мере увеличения платы за пользование сетью.

В связи с этим в блокчейне Flow действует ограничение на денежную инфляцию. Более того, инфляция в Flow будет снижаться по мере увеличения платы за пользование сетью.

В своем устойчивом состоянии Flow гарантирует установленные суммы выплат операторам нод и будет выпускать новые токены исключительно по мере необходимости с тем, чтобы компенсировать разницу между транзакционными сборами и этими гарантированными платежами. По мере того, как сумма транзакционных сборов будет приближаться к сумме выплат, объем новой эмиссии токенов будет приближаться к 0%. Если сумма транзакционных сборов будет превышать сумму выплат, транзакционные сборы будут храниться на счете условного депонирования и использоваться для компенсации будущей инфляции.

В первый год работы сети денежная инфляция будет выше, что позволит стимулировать более высокие уровни стейкинга, пока такие функции, как обеспечение, осуществление платежей и другие элементы экономики будут находиться на стадии развития.

Transaction Processing and Computation

Flow является децентрализованной сетью и взимает плату с пользователей (или используемых ими приложений) за каждое действие, выполненное в рамках оказания услуги, аналогично тому, как Amazon Lambda взимает плату за фактически использованную вычислительную мощность.

В сети Flow существует два типа комиссий:

- Плата за обработку включает в себя комиссию за выполнение транзакций, которые отправляются и включаются в блок.

- Плата за вычисления применяется в случае более сложных операций, для которых требуются вычисления, выходящие за пределы обновления остатков.

Транзакционные сборы в сети будут низкими, особенно на начальном этапе ее существования. Минимальная сумма сборов составит 0,001 FLOW или 1 mF (милли FLOW).

Блокчейн Flow использует протокол Proof-of-stake. Таким образом, для участия в инфраструктуре, которая запускает цепочку блоков, ноды валидации должны будут блокировать гарантийную сумму, выраженную в токенах FLOW. Это называется стейкингом. Стейкинг позволяет предотвращать так называемые атаки Сивиллы (когда один субъект маскируется под определенное количество пользователей, чтобы получить влияние в сети) и действует в качестве связывающего депозита, который может быть изъят, если валидатор попытается атаковать сеть.

Таким образом, для участия в инфраструктуре, которая запускает цепочку блоков, ноды валидации должны будут блокировать гарантийную сумму, выраженную в токенах FLOW. Это называется стейкингом. Стейкинг позволяет предотвращать так называемые атаки Сивиллы (когда один субъект маскируется под определенное количество пользователей, чтобы получить влияние в сети) и действует в качестве связывающего депозита, который может быть изъят, если валидатор попытается атаковать сеть.

Flow планирует ежегодно распределять фиксированную часть от общего количества токенов FLOW в качестве вознаграждения операторам нод валидации за счет сочетания дополнительной эмиссии (инфляции) и транзакционных сборов (в сочетании с инфляцией именуемых «общей суммой вознаграждения»). Общая сумма вознаграждения будет тщательным образом рассчитываться, чтобы быть настолько низкой, насколько это возможно для сохранения безопасности сети (в настоящее время предполагается, что она составит 3,75% от общего количества токенов в год). Чрезмерная инфляция может привести к ряду непредвиденных последствий и сделать токен менее привлекательным для использования в несвязанных со стейкингом сценариях.

Чрезмерная инфляция может привести к ряду непредвиденных последствий и сделать токен менее привлекательным для использования в несвязанных со стейкингом сценариях.

Чтобы обеспечить заинтересованность участников в выполнении функций нод, которые будут наиболее актуальны в конкретный момент времени, общая сумма дохода, установленная для каждой функции, будет корректироваться с помощью набора мультипликаторов, известных как коэффициенты вознаграждения. Эти значения будут автоматически корректироваться протоколом. Например, если сумма вознаграждения для нод одного типа окажется ниже по сравнению с другими нодами, протокол будет увеличивать выплаты нодам этого типа до тех пор, пока фактический остаток по стейкингу не приблизится к целевому коэффициенту. Первоначальное разделение между пулами нод (рассчитанное в целях оптимизации безопасности) представлено на рисунке ниже:

Чтобы получить вознаграждение, ноды в блокчейне Flow должны будут следовать процедурам, определенным в протоколе (в зависимости от своей роли). Любое отклонение от протокола может привести к уменьшению суммы вознаграждения или применению штрафов. Такая система вознаграждений и штрафов призвана обеспечить безопасность протокола и оптимизировать производительность сети.

Любое отклонение от протокола может привести к уменьшению суммы вознаграждения или применению штрафов. Такая система вознаграждений и штрафов призвана обеспечить безопасность протокола и оптимизировать производительность сети.

В случае серьезных нарушений, способных подорвать безопасность сети, часть либо все заблокированные токены нод-нарушителей будут изъяты и уничтожены. Это явление известно как «слешинг».В данном документе приведены примеры наиболее серьезных нарушений протокола, в случае которых применяется слешинг («условия слешинга»). Выполнение этих условий критически важно для криптоэкономической безопасности протокола. Flow применяет слешинг только в случае возникновения серьезных угроз для безопасности и живучести сети и не использует штрафы, связанные с производительностью.

Хранение данных в блокчейне Flow может быть привязано к отдельным аккаунтам пользователей, а не к смарт-контрактам. Эта возможность оказывает положительное воздействие на пользовательский опыт приложений Flow. Если блокчейн не обладает такой возможностью, в этом случае любая неуплата разработчиком смарт-контракта «ренты» может привести к уничтожению активов всех пользователей. В блокчейне Flow активы пользователей не могут исчезнуть или быть уничтожены без согласия самих пользователей.

Эта возможность оказывает положительное воздействие на пользовательский опыт приложений Flow. Если блокчейн не обладает такой возможностью, в этом случае любая неуплата разработчиком смарт-контракта «ренты» может привести к уничтожению активов всех пользователей. В блокчейне Flow активы пользователей не могут исчезнуть или быть уничтожены без согласия самих пользователей.

Flow покрывает стоимость on-chain хранения на уровне аккаунта, требуя наличия минимального остатка в токенах FLOW в качестве заблокированного депозита. Средства на таком депозите не расходуются, а всего лишь выводятся из оборота, что позволяет увеличивать размер вознаграждения за стейкинг для нод валидации, обеспечивающих хранение данных.

Минимальный остаток для аккаунта Flow на момент запуска будет составлять менее одного FLOW, что будет достаточно для покрытия основной части первоначальных операций. Чтобы упростить процесс подключения к сети новых пользователей, этот минимальный остаток может быть переведен разработчиками от имени пользователей в случае наличия у разработчиков определенной бизнес-модели (например, взимание с пользователей платы за подписку или продажи внутри игры). Разработчики, у которых нет доступа к FLOW, смогут брать займы у держателей токенов напрямую или путем создания собственных вторичных токенов и обмена их на FLOW внутри сообщества (одна из форм децентрализованного краудфандинга, не требующего доверия).

Разработчики, у которых нет доступа к FLOW, смогут брать займы у держателей токенов напрямую или путем создания собственных вторичных токенов и обмена их на FLOW внутри сообщества (одна из форм децентрализованного краудфандинга, не требующего доверия).

Наличие у пользователя или разработчика большего остатка FLOW обеспечит доступ к большему объему памяти. Ожидается, что со временем объем памяти на единицу заблокированных FLOW значительно увеличится за счет эффекта масштаба для валидаторов, и при этом стоимость хранения будет снижаться.

Flow Ecosystem Reserve имеет мандат на распространение более 10 миллионов аккаунтов в первые несколько лет существования сети путем сотрудничества с многочисленными общественными организациями. Это обеспечит доступность блокчейна Flow для всех, кто пожелает использовать или заниматься на его базе разработками.

Несмотря на очень низкие требования в отношении хранения данных для взаимозаменяемых токенов, стоимость on-chain хранения и связанный с этим минимальный остаток FLOW могут быть значительными для невзаимозаменяемых токенов, поскольку каждый из них является уникальным. Опытные пользователи смогут поддерживать собственный баланс токенов для получения доступа к большему объему памяти.

Опытные пользователи смогут поддерживать собственный баланс токенов для получения доступа к большему объему памяти.

В долгосрочной перспективе пользовательские агенты (кошельки) и децентрализованные приложения смогут, в свою очередь, помогать пользователям высвобождать память внутри сети путем удаления ресурсов или создания их резервных копий в режиме off-chain или в архивных решениях (например, в Filecoin, arweave или эквивалентных решениях, разработанных непосредственно на Flow).

Сервисные протоколы, также известные как протоколы промежуточного программного обеспечения, представляют собой новую бизнес-модель для децентрализованных приложений. Это смарт-контракты, оказывающие услуги, которые используются приложениями в сети. Крис Берниске объясняет это следующим образом:

Их также называют протоколами уровня обслуживания, поскольку их задача заключается в предоставлении определенных сервисов на уровне интерфейса, включая финансовые, социальные, технологические и другие виды сервисов. Финансовые сервисы включают в себя такие вещи, как обмен, кредитование и управление рисками; социальные сервисы обеспечивают выполнение таких функций, как создание структуры голосования, арбитраж и управление юридическими контрактами; технологические сервисы включают в себя такие компоненты, как кэширование, хранение данных, локация и, пожалуй, классический вариант – унифицированная ОС, обеспечивающая интеграцию сервисных протоколов с уровнем интерфейса.

Финансовые сервисы включают в себя такие вещи, как обмен, кредитование и управление рисками; социальные сервисы обеспечивают выполнение таких функций, как создание структуры голосования, арбитраж и управление юридическими контрактами; технологические сервисы включают в себя такие компоненты, как кэширование, хранение данных, локация и, пожалуй, классический вариант – унифицированная ОС, обеспечивающая интеграцию сервисных протоколов с уровнем интерфейса.

Сервисные протоколы имеют открытый исходный код, что позволяет легко передавать его между блокчейнами. Сложно воспроизводимая ценность заключается в состоянии, state которое они координируют: создание сетевых эффектов между всеми участниками экосистемы, а также конечными пользователями сервиса.

Другие блокчейны вынуждены разбивать это состояние или воссоздавать его путем соединения различных шард, что делает систему более сложной, а также повышает стоимость, время задержки и вероятность ошибок в приложениях, которые их используют. Шардинг препятствует созданию сетевых эффектов, которые придают ценность сервисным протоколам.

Шардинг препятствует созданию сетевых эффектов, которые придают ценность сервисным протоколам.

В блокчейне Flow сервисные протоколы существуют исключительно в том же общем состоянии, отвечающем требованиям ACID, что и любой пользователь, приложение или другой смарт-контракт в сети. Это повышает вероятность использования этих протоколов другими разработчиками, усиливая их сетевые эффекты.

На сегодняшний день большинство блокчейнов используют для своих сервисных протоколов вторичные токены, которые не возвращают ценность экосистеме, на базе которой они были созданы. В результате этого они получают разные стимулы по сравнению с блокчейнами, от безопасности которых они зависят. В блокчейне Flow мы стимулируем «внедрение» ключевыми сервисными протоколами нативного токена FLOW в свои токены посредством механизма кривой связывания.

Изначально кривые связывания были созданы в качестве механизма для эффективного определения цены и ликвидности токенов, включая тонко торгуемые токены. Так, например, внедренный токен INF будет контролироваться смарт-контрактом, который позволит любому участнику создать новый токен INF в том случае, если такой участник предоставит соответствующее количество FLOW по текущему обменному курсу, незначительно повышая при этом обменный курс для следующего трейдера. В результате этого цена токена будет расти вместе со спросом. И наоборот, этот же смарт-контракт позволит держателю INF выкупить свои активы за токены FLOW по текущей стоимости (за вычетом небольшого спреда), что приведет к незначительному снижению обменного курса (эти два поста представляют собой прекрасное введение в тему кривых связывания).

Так, например, внедренный токен INF будет контролироваться смарт-контрактом, который позволит любому участнику создать новый токен INF в том случае, если такой участник предоставит соответствующее количество FLOW по текущему обменному курсу, незначительно повышая при этом обменный курс для следующего трейдера. В результате этого цена токена будет расти вместе со спросом. И наоборот, этот же смарт-контракт позволит держателю INF выкупить свои активы за токены FLOW по текущей стоимости (за вычетом небольшого спреда), что приведет к незначительному снижению обменного курса (эти два поста представляют собой прекрасное введение в тему кривых связывания).

Если говорить о внедренных токенах, следует также отметить, что, если резервный токен обладает функцией безопасности и управления, токены, заблокированные кривой связывания, могут быть использованы для того, чтобы позволить сервисному протоколу поддерживать безопасность базовой цепочки при активном участии в управлении протоколом.

Таким образом, держатели внедренного токена получают четыре ключевых преимущества:

- Гарантированная ликвидность: благодаря кривой связывания, держатели сервисного токена будут всегда знать о существовании ликвидного рынка, на котором они смогут конвертировать свой токен обратно в FLOW.

Это позволит сервисным протоколам в короткие сроки повысить уровень осведомленности и заинтересованности среди сторонников, так как они с самого первого дня будут знать о наличии у них ликвидности.

Это позволит сервисным протоколам в короткие сроки повысить уровень осведомленности и заинтересованности среди сторонников, так как они с самого первого дня будут знать о наличии у них ликвидности. - Снижение волатильности: в случае изменение уровня спроса на токен кривая связывания скорректируетсоответствующим образом цену и предложение. Это уменьшит вероятность и масштаб возможных циклов подъема и спада, которые очень часто создают массу проблем для токенов с фиксированным предложением.

- Повышение уровня безопасности: используя FLOW в качестве обеспечения, сервисный протокол поддерживает безопасность, требуя ее от сети. Чем большее количество FLOW будет заблокировано в качестве обеспечения, тем меньшее количество токенов будет доступно для стейкинга, что позволит рыночным механизмам распределять соответствующим образом ресурсы.

- Участие в управлении протоколом: вторичные токены, обеспеченные FLOW, смогут участвовать в управлении протоколом Flow, голосуя своими вторичными токенами.

Данный механизм является оптимальным, поскольку владельцы и операторы сервисных протоколов – это, пожалуй, одни из наиболее важных заинтересованных сторон в блокчейне, использующем смарт-контракты.

Данный механизм является оптимальным, поскольку владельцы и операторы сервисных протоколов – это, пожалуй, одни из наиболее важных заинтересованных сторон в блокчейне, использующем смарт-контракты.

Flow может внести значительную часть своего экосистемного фонда с целью запуска сервисных протоколов, способных принести пользу всей сети, включая как минимум один децентрализованный стейблкойн. Эти средства не предназначены для выпуска в обращение и будут использоваться для поддержания и субсидирования протоколов, способных генерировать активность в сети.

Стейблкойны – это криптографические токены, привязанные к определенной фиатной валюте или корзине валют.

Ценность стейблкойнов в потребительских приложениях и играх заключается в том, что массовым потребителям, а также бизнесам, которые их обслуживают, может быть удобнее использовать для проведения операций свою местную валюту (особенно это актуально на начальном этапе существования сети). Аналогичным образом, бизнесы, которые берут на себя форвардные обязательства, заинтересованы в предсказуемости и возможности получения выручки в той же валюте, в которой были понесены соответствующие затраты.

Аналогичным образом, бизнесы, которые берут на себя форвардные обязательства, заинтересованы в предсказуемости и возможности получения выручки в той же валюте, в которой были понесены соответствующие затраты.

Flow использует простой механизм внедрения стейблкойнов. Более того, некоторые из них уже находятся на стадии разработки. Как правило, стейблкойны бывают двух видов. При этом каждому из них потребуются токены FLOW для оплаты своих сетевых ресурсов:

- Стейблкойны, обеспеченные фиатом, представляют собой взаимозаменяемые токены, предложение которых привязано к эквивалентной сумме фиатной валюты, доступной для погашения (как правило, эти средства находятся на проверенном банковском счете). Как и все пользователи Flow, держатели стейблкойнов, обеспеченных фиатом, также должны будут выполнять требование по поддержанию минимального остатка FLOW, который может быть предоставлен приложением от их имени.

- Алгоритмические стейблкойны используют в качестве обеспечения сам токен FLOW для создания вторичного токена, предложение которого будет автоматически корректироваться с целью стабилизации его стоимости относительно заданных фиатных валют.

Мы зарезервировали значительное количество токенов FLOW для обеспечения внедрения как минимум двух алгоритмических стейблкойнов, безопасность которых будет обеспечена самим токеном FLOW.

Мы зарезервировали значительное количество токенов FLOW для обеспечения внедрения как минимум двух алгоритмических стейблкойнов, безопасность которых будет обеспечена самим токеном FLOW.

Со временем, когда пользователи осознают всю ценность FLOW, нативный токен может стать предпочтительным средством обмена, исходя из присущей ему ликвидности и прямого его использования.

На этапе запуска протокол Flow будет иметь неформальное off-chain управление: команда разработчиков будет действовать независимо, имея при этом мандат на разработку для децентрализованного сообщества. Как и в случае с Bitcoin или Ethereum, любой участник сможет подавать предложения по улучшению работы сети наFlow GitHub repo. Эти предложения будут рассматриваться основной командой разработчиков во главе с главными архитекторами Flow Дитером Ширли и Алексом Хентшелем. Обновления протокола будут предлагаться операторам нод, которые, в свою очередь, будут принимать независимые решения касательно внедрения таких обновлений.

Благодаря усилиям сообщества, начиная с конца 2020 года, голосование в сети будет использоваться в качестве сигнального механизма: голоса не будут обязательными, но при этом они будут видны всему сообществу, направляя тем самым усилия команд разработчиков.

Кроме того, в течение первого года задачи, связанные с развитием экосистемы, будут распределены между децентрализованными автономными организациями (DAO), которым для голосования потребуются FLOW или токены с внедренными в них FLOW. Сервисные протоколы, созданные на базе сети Flow (например, стейблкойны), станут первыми основными компонентами протокола, а затем будут переведены на полное on-chain управление.

Со временем сообщество Flow начнет участвовать в определении и предоставлении обратной связи по обновлениям сети, реализующим on-chain управление. Изначально заинтересованные стороны FLOW будут голосовать за представительный совет, который будет наделен полномочиями принимать повседневные решения. Голос совета будет считаться «значением по умолчанию», которое каждый держатель токенов сможет либо принять, не совершая при этом каких-либо действий, либо отклонить.

Предложения будут вноситься на рассмотрение на публичном форуме, обеспечивая при этом полную прозрачность для всех, кто будет иметь доступ к блокчейну. На практике мы ожидаем, что большинство решений будет приниматься советом без необходимости участия в голосовании заинтересованных сторон. Тем не менее, все решения будут приниматься публично, и любая заинтересованная сторона при желании сможет организовывать массовые акции держателей токенов с тем, чтобы наложить вето на те или иные решения или проголосовать за замену членов совета.В процессе управления будут приниматься три вида решений:

- Экосистемные решения: вопросы, связанные с функционированием сети, которые не могут быть сформулированы в протоколе, включая выборы членов совета и утверждение любых грантов или призов, установленных фондом.

- Параметры протокола: определенные аспекты протокола (например, количество рабочих мест, доступных для нод каждого типа), которые задаются в виде параметров и не требуют обновления протокола (и, следовательно, новой версии программного обеспечения ноды).

Эти параметры могут меняться в процессе управления.

Эти параметры могут меняться в процессе управления. - Обновления протокола: обновление типа «хард-форк» теоретически может изменить любой элемент протокола, включая алгоритм консенсуса, низкоуровневую структуру сетевой коммуникации, а также внесение изменений или добавление новой среды выполнения. На практике такого рода обновления будут происходить крайне редко, а для их реализации потребуется активное участие и поддержка со стороны всех заинтересованных сторон FLOW.

Мы являемся основателями проекта и хотим зафиксировать в настоящем документе нашу приверженность нескольким ключевым принципам, которые мы намерены активно поддерживать даже после того, как сеть перейдет под управление сообщества. Мы призываем будущих членов сообщества действовать с максимальной осторожностью, если они решат пойти против любого из нижеприведенных принципов:

- Поддержание равенства сил между разными типами нод

- Поддержание инфляции на минимальном уровне (в настоящее время этот показатель не превышает 3,75%)

- Использование FLOW в качестве основного резервного актива для обеспеченных вторичных токенов

- Обеспечение того, чтобы размер комиссии за проведение транзакций и хранение соответствовал уровню рыночного спроса в более долгосрочном периоде (дни и недели) и при этом был предсказуемым в краткосрочном периоде (минуты и часы).

Разблокировка e-token

Разблокировка e-tokenВопросы и ответы

Разблокировка e-token

Порядок действий:

1. Удалите заполненные пароли. Для этого, в панели управления необходимо запустить КриптоПро, в нем перейти на вкладку Сервис и нажмите кнопку Удалить запомненные пароли.

2. Установите чекбокс напротив поля Удалить все запомненные пароли закрытых ключей: Пользователя

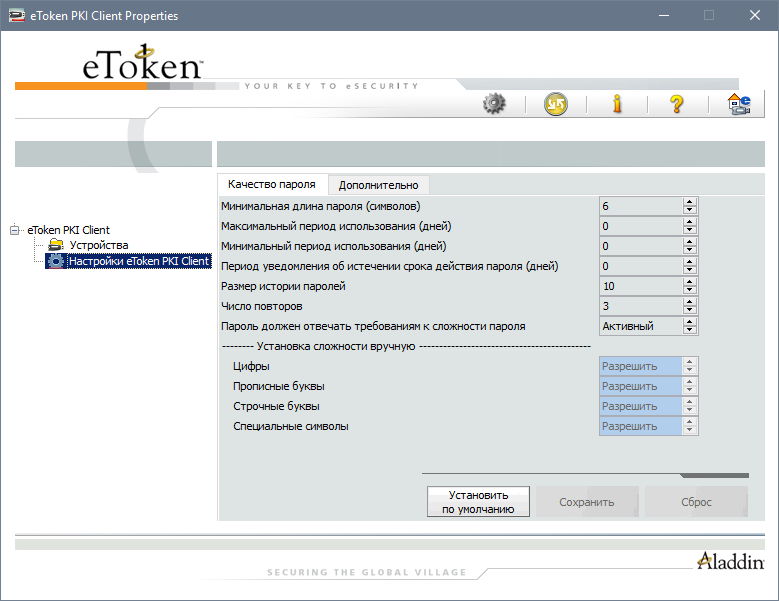

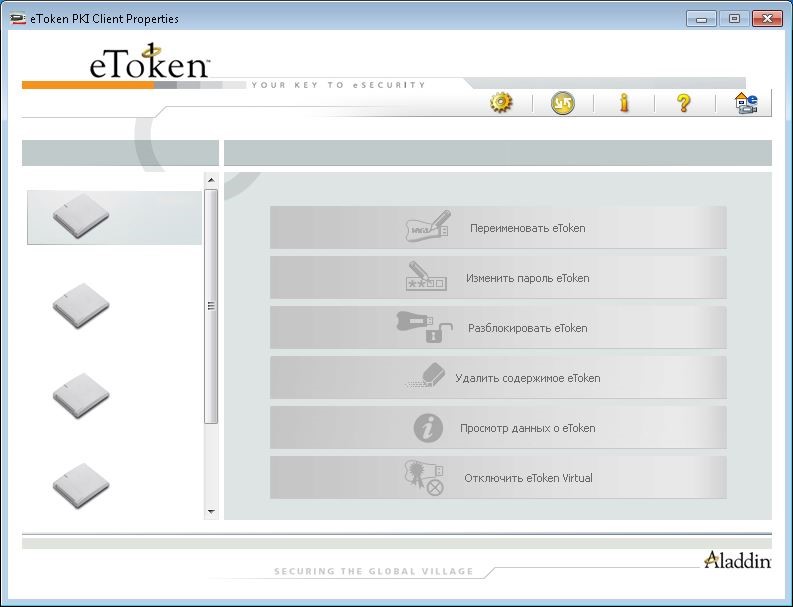

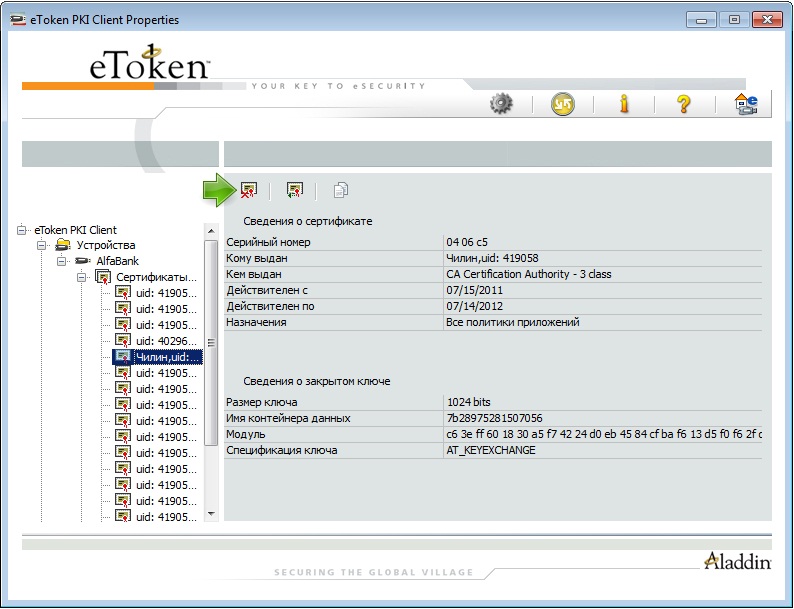

Запустите программу eToken Properties. Переключитесь в подробный вид отображения. Для этого нажмите на кнопку и проверьте количество «попыток пароля пользователя – осталось». Должно быть «15», если «0», то еТокен заблокирован.

Необходимо войти с правами администратора. Для этого нажмите Вход с правами администратора, как это показано на скриншоте. Введите пароль из карточки отзыва (если пароль не подходит, в этом случае на носитель сохранился пароль на ранее записанный ключ).Внимание! Ни в коем случае не допускайте блокировку под администратором. В этом случае произойдет полная блокировка устройства без возможности восстановления ключа! Если не знаете пароль, обратитесь за консультацией в техническую поддержку.

3. Затем установите пароль пользователя. Для этого нажмите Установить пароль пользователя. Введите тот же самый пароль.

После установки пароля пользователя, количество попыток будет 15 – еТокен разблокирован.

Спасибо за обращение

Ваша заявка принята

Наш специалист свяжется с Вами в течение 30 минут.

Спасибо, что откликнулись!

Благодарим за интерес, проявленный к нашей компании.

Мы свяжемся с вами в ближайшее время.

Спасибо, что подписались!

Теперь вы будете получать письма от Такснета

Спасибо, что оставили отзыв!

Мы уже читаем его, чтобы стать еще лучше.

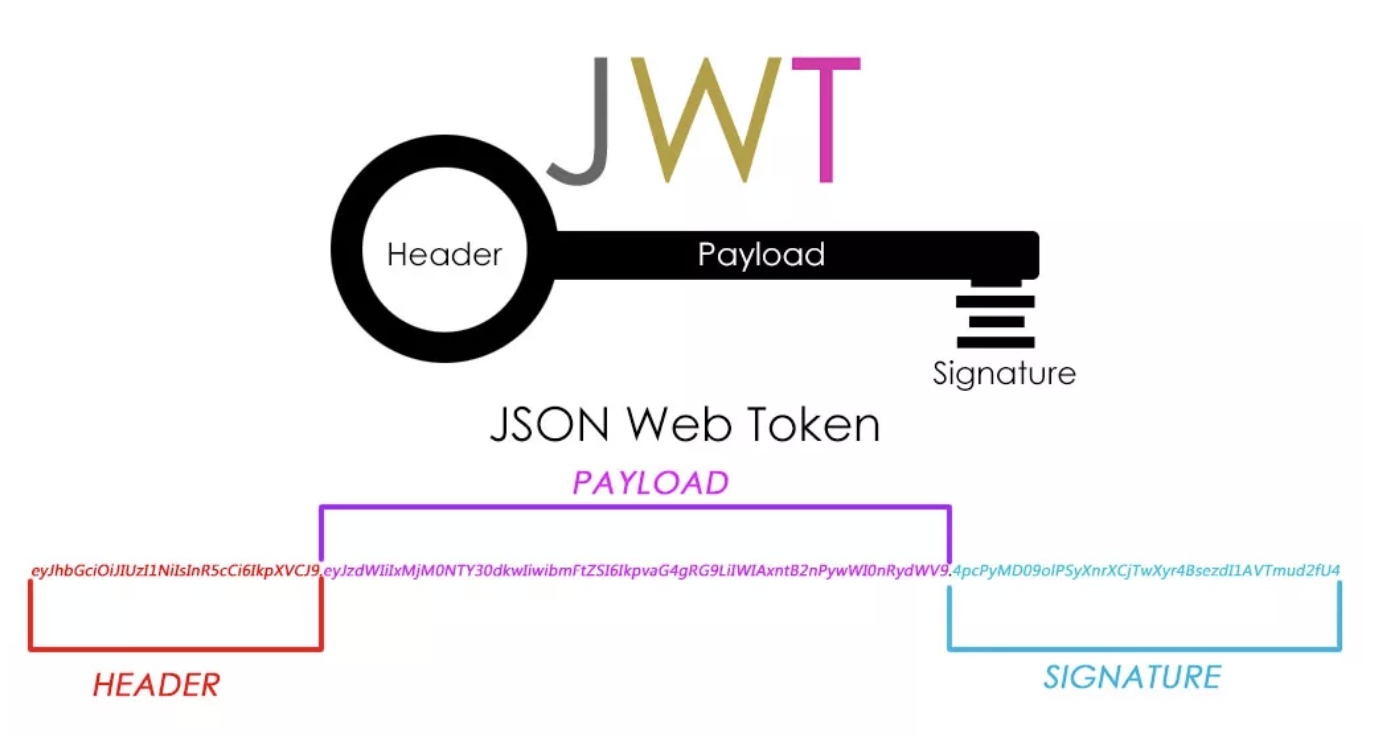

Одноразовые токены для интеграций

Одноразовые токены для интеграций

Описание

Одноразовые токены интеграций – это JSON Web Token (JWT) токены,

которые могут переданы вместе с запросом на сторонние ресурсы из Web интерфейса amoCRM.

В токене содержится зашифрованная информация о пользователе, из под которого был сделан запрос к вам на ресурс.

Как получить одноразовый токен?

Мы уже реализовали метод в рамках WEB SDK для работы вашей интеграции.

Метод позволяет сделать запрос с подмешиванием заголовка в запрос.

Подробная информация о методе: this.$authorizedAjax().

Алгоритм декодирования токена

Алгоритм подписи токена – HS256.

В качестве ключа подписи используется секретный ключ интеграции (доступ к этому ключу, есть только у владельца интеграции).

Подпись каждого полученного токена ОБЯЗАТЕЛЬНО НЕОБХОДИМО валидировать, чтобы избежать подделки запросов. В случае дискредитации секретного ключа токена, его необходимо сменить.

Для декодирования токена мы рекомендуем использовать методы нашей библиотеки или одну из публичных библиотек.

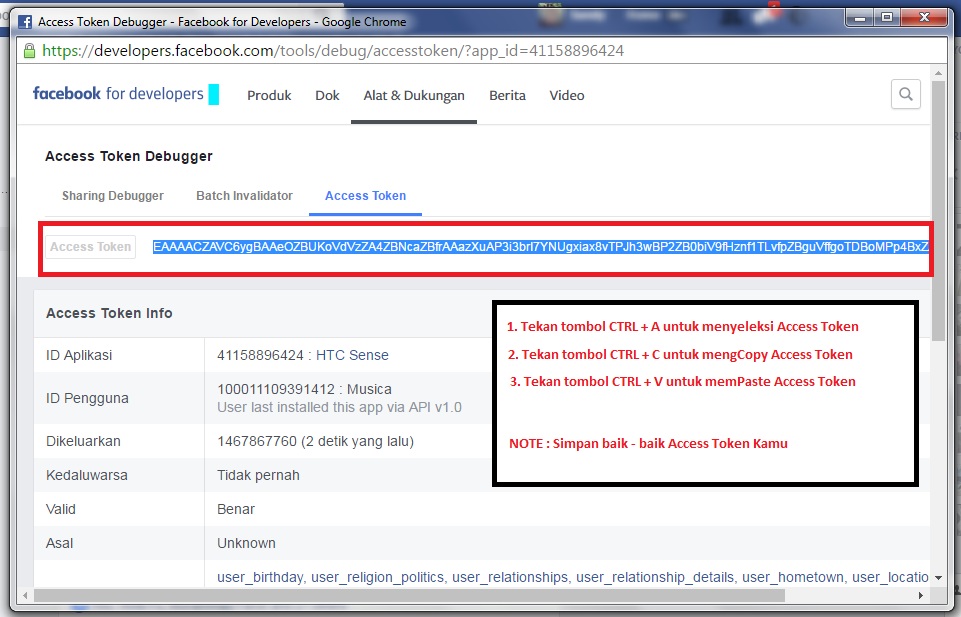

Вы также можете использовать отладчик для декодирования, проверки и генерации JWT.

Параметры токена после декодирования

| Параметр | Тип данных | Описание |

|---|---|---|

| iss | string | Адрес аккаунта в amoCRM |

| aud | string | Базовый адрес, который сформирован исходя из значения redirect_uri в интеграции |

| jti | string | UUID токена |

| iat | int | Timestamp, когда был выдан токен |

| nbf | int | Timestamp, когда токен начинает действовать |

| exp | int | Timestamp, когда токен будет просрочен |

| account_id | int | ID аккаунта, из которого сделан запрос |

| user_id | int | ID пользователя, из под которого сделан запрос |

| client_uuid | string | UUID интеграции, которая сделала запрос |

Пример ответа

{

"iss": "https://subdomain.amocrm.ru",

"aud": "https://external.integration.io",

"jti": "d628f123-5123-473e-a123-ed123ef31f8f",

"iat": 1594204245,

"nbf": 1594204245,

"exp": 1594206045,

"account_id": 12345678,

"user_id": 87654321,

"subdomain": "subdomain",

"client_uuid": "0b0832f6-d123-4123-9123-e73f236833c"

}

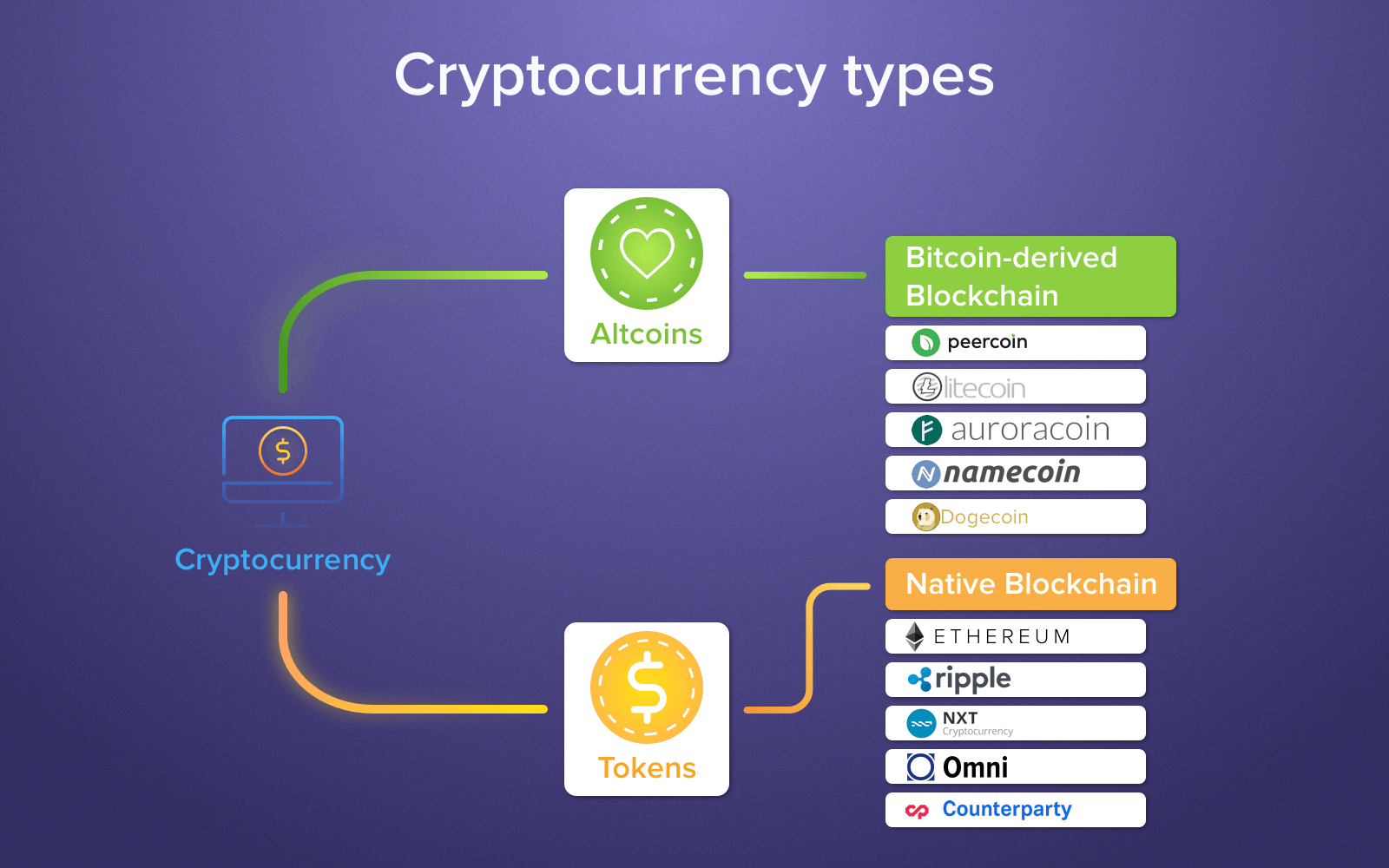

Определение крипто-токенов

Что такое крипто-токены?

Термин крипто-токен относится к специальному токену виртуальной валюты или к тому, как деноминированы криптовалюты. Эти токены представляют собой взаимозаменяемые и продаваемые активы или утилиты, которые находятся в собственных блокчейнах. Крипто-токены часто используются для сбора средств для массовых продаж, но их также можно использовать как замену другим вещам. Эти токены обычно создаются, распространяются, продаются и распространяются в рамках стандартного процесса первоначального предложения монет (ICO), который включает краудфандинг для финансирования разработки проекта.

Ключевые выводы

- Крипто-токены — это тип криптовалюты, который представляет собой актив или конкретное использование и находится в их цепочке блоков.

- токенов можно использовать в инвестиционных целях, для хранения стоимости или для совершения покупок.

- Криптовалюты — это цифровые валюты, используемые для облегчения транзакций (совершения и получения платежей) в цепочке блоков.

- Альткойны и крипто-токены — это типы криптовалют с разными функциями.

- Крипто-токены, созданные путем первоначального предложения монет, часто используются для сбора средств для массовых продаж.

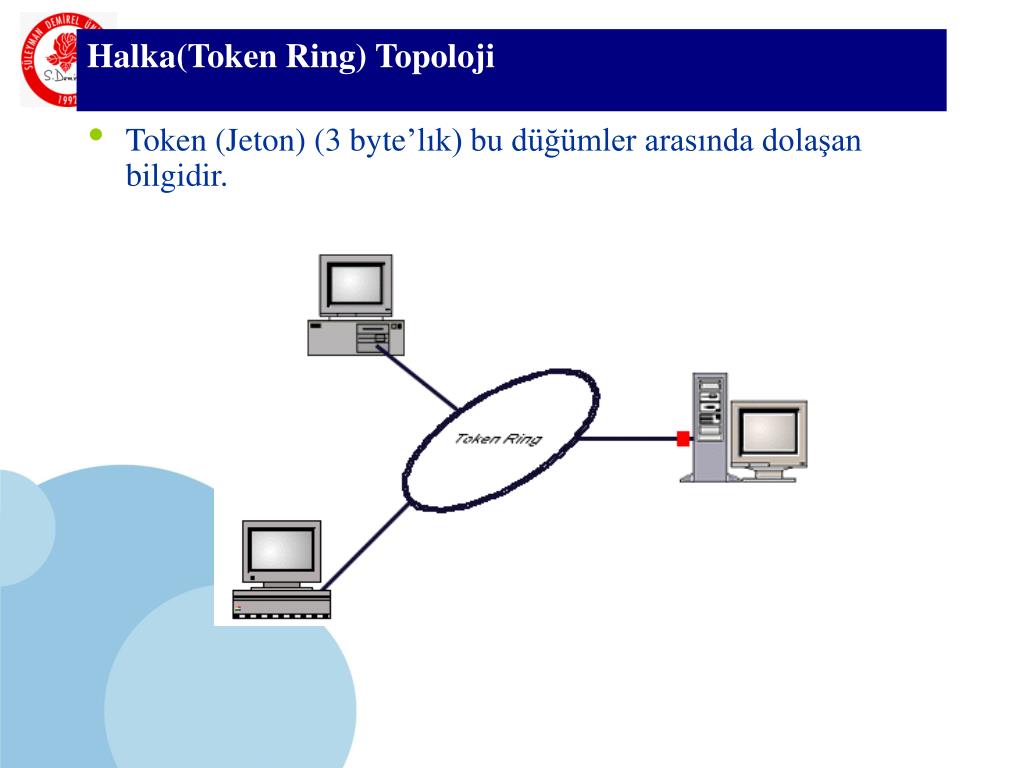

Как работают крипто-токены

Как отмечалось выше, токены криптовалюты — это токены криптовалюты. Криптовалюты или виртуальные валюты деноминированы в этих токенах, которые находятся в собственных блокчейнах. Блокчейны — это специальные базы данных, которые хранят информацию в блоках, которые затем связываются или связываются вместе. Это означает, что крипто-токены, которые также называются криптоактивами, представляют собой определенную единицу стоимости.

Вот как это все работает. Крипто относится к различным алгоритмам шифрования и криптографическим методам, которые защищают эти записи, таким как шифрование по эллиптической кривой, пары открытого и закрытого ключей и функции хеширования. С другой стороны, криптовалюты — это системы, которые позволяют осуществлять безопасные онлайн-платежи, которые номинированы в виртуальных токенах. Эти токены представлены записями в бухгалтерской книге, внутренними для системы.

Эти криптоактивы часто служат в качестве единиц транзакций в блокчейнах, которые создаются с использованием стандартных шаблонов, таких как шаблон сети Ethereum, который позволяет пользователю создавать токены.Такие цепочки блоков работают по концепции смарт-контрактов или децентрализованных приложений, в которых программируемый самоисполняющийся код используется для обработки и управления различными транзакциями, которые происходят в цепочке блоков.

Например, у вас может быть крипто-токен, который представляет определенное количество баллов лояльности клиентов в блокчейне, который используется для управления такими деталями для розничной сети. Может быть другой крипто-токен, который дает право держателю токена просматривать 10 часов потокового контента в блокчейне для обмена видео.Другой крипто-токен может даже представлять другие криптовалюты, например, крипто-токен, равный 15 биткойнам в конкретной цепочке блоков. Такие криптовалютные токены можно продавать и передавать между различными участниками блокчейна.

Крипто-монеты — это формы валюты, которые можно использовать для совершения покупок, но вы можете использовать крипто-токен по многим другим причинам, в том числе в качестве инвестиций, для хранения стоимости и для совершения покупок.

Особые соображения

Токены создаются посредством первичного предложения монет, которое представляет собой криптовалютную версию первичного публичного предложения (IPO).Токены создаются криптовалютными компаниями, которые хотят собрать деньги. Инвесторы, заинтересованные в компании, могут приобрести эти токены.

Инвесторы могут использовать крипто-токены по любому количеству причин. Они могут удерживать их, чтобы представлять долю в криптовалютной компании или по экономическим причинам — для торговли или совершения покупок товаров и услуг.

Крипто-токены против криптовалют против альткойнов

Термин крипто-токен часто ошибочно используется как синонимы слов «криптовалюта» и «альткойны» в мире виртуальной валюты.Но эти термины отличаются друг от друга.

Криптовалюта — это стандартная валюта, используемая для совершения или получения платежей в блокчейне, при этом самой популярной криптовалютой является биткойн. Криптовалюта — это надмножество, в то время как альткойны (и крипто-токены) — это две подкатегории.

Альткойны — это альтернативные криптовалюты, которые были запущены после огромного успеха, достигнутого Биткойном. Этот термин означает альтернативные монеты, то есть отличные от биткойнов. Они были запущены как улучшенные заменители биткойна с претензиями на преодоление некоторых болевых точек Биткойна.Litecoin, Bitcoin Cash, Namecoin и Dogecoin — распространенные примеры альткойнов. Хотя каждый из них добился разного уровня успеха, ни одному из них не удалось завоевать популярность, подобную биткойну.

Криптовалюты и альткойны — это, по сути, особые виртуальные валюты, которые имеют свои собственные выделенные блокчейны и в основном используются в качестве средства для цифровых платежей. С другой стороны, крипто-токены работают поверх блокчейна, который действует как среда для создания и выполнения децентрализованных приложений и смарт-контрактов, а токены используются для облегчения транзакций.

Согласно Управлению по регулированию финансовой индустрии, регулирующие органы продолжают бороться с мошенничеством при ICO, поэтому обязательно проведите исследование, прежде чем инвестировать в любую криптовалюту — так же, как и с любыми акциями.

Часто задаваемые вопросы о крипто-токенах

Что такое крипто-токен?

Крипто-токен — это токен виртуальной валюты или номинал криптовалюты. Он представляет собой торгуемый актив или полезность, которая находится в собственном блокчейне и позволяет держателю использовать его в инвестиционных или экономических целях.

Для чего нужны жетоны?

Крипто-токены могут использоваться для представления доли инвестора в компании, или они могут использоваться в экономических целях, как законное платежное средство. Это означает, что держатели токенов могут использовать их для покупок или торговать токенами, как и другими ценными бумагами, для получения прибыли.

Биткойн — это токен или монета?

Биткойн — это криптовалюта, в которой есть виртуальные токены или монеты, которые можно использовать для торговли или совершения покупок.

В чем разница между криптовалютой и токеном?

Крипто-монеты позволяют физическим лицам совершать платежи, используя свою цифровую валюту. Однако люди могут использовать жетоны по многим другим причинам. Они могут использовать их для торговли, для хранения и хранения стоимости и, конечно же, для использования в качестве валюты.

Какие типы токенов используются в блокчейне?

Токены, которые находятся в блокчейнах, включают токены вознаграждения, токены валюты, служебные токены, токены безопасности и токены активов.

Страница не найдена

- Образование

Общий

- Словарь

- Экономика

- Корпоративные финансы

- Рот ИРА

- Акции

- Паевые инвестиционные фонды

- ETFs

- 401 (к)

Инвестирование / Торговля

- Основы инвестирования

- Фундаментальный анализ

- Управление портфелем ценных бумаг

- Основы трейдинга

- Технический анализ

- Управление рисками

- Рынки

Новости

- Новости компании

- Новости рынков

- Торговые новости

- Политические новости

- Тенденции

Популярные акции

- Яблоко (AAPL)

- Тесла (TSLA)

- Amazon (AMZN)

- AMD (AMD)

- Facebook (FB)

- Netflix (NFLX)

- Симулятор

- Твои деньги

Личные финансы

- Управление благосостоянием

- Бюджетирование / экономия

- Банковское дело

- Кредитные карты

- Домовладение

- Пенсионное планирование

- Налоги

- Страхование

Обзоры и рейтинги

- Лучшие онлайн-брокеры

- Лучшие сберегательные счета

- Лучшие домашние гарантии

- Лучшие кредитные карты

- Лучшие личные займы

- Лучшие студенческие ссуды

- Лучшее страхование жизни

- Лучшее автострахование

- Советники

Ваша практика

- Управление практикой

- Продолжая образование

- Карьера финансового консультанта

- Инвестопедия 100

Управление благосостоянием

- Портфолио Строительство

- Финансовое планирование

- Академия

Популярные курсы

- Инвестирование для начинающих

- Станьте дневным трейдером

- Торговля для начинающих

- Технический анализ

Курсы по темам

- Все курсы

- Курсы трейдинга

- Курсы инвестирования

- Финансовые профессиональные курсы

Представлять на рассмотрение

Извините, страница, которую вы ищете, недоступна.Вы можете найти то, что ищете, используя наше меню или параметры поиска.

дом- О нас

- Условия эксплуатации

- Словарь

- Редакционная политика

- Рекламировать

- Новости

- Политика конфиденциальности

- Свяжитесь с нами

- Карьера

- Уведомление о конфиденциальности Калифорнии

- #

- А

- B

- C

- D

- E

- F

- грамм

- ЧАС

- я

- J

- K

- L

- M

- N

- О

- п

- Q

- р

- S

- Т

- U

- V

- W

- Икс

- Y

- Z

Что такое аутентификация на основе токенов? | Okta

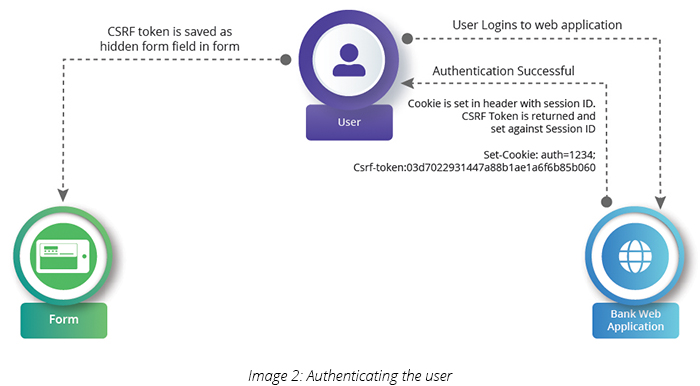

Аутентификация на основе токенов — это протокол, который позволяет пользователям подтверждать свою личность и взамен получать уникальный токен доступа. В течение срока действия токена пользователи затем получают доступ к веб-сайту или приложению, для которого был выпущен токен, вместо того, чтобы повторно вводить учетные данные каждый раз, когда они возвращаются на ту же веб-страницу, приложение или любой ресурс, защищенный тем же токеном. .

токенов аутентификации работают как проставленный билет.Пользователь сохраняет доступ, пока токен остается действительным. Как только пользователь выходит из системы или выходит из приложения, токен становится недействительным.

Аутентификация на основе токенов отличается от традиционных методов аутентификации на основе пароля или сервера. Токены предлагают второй уровень безопасности, и администраторы имеют подробный контроль над каждым действием и транзакцией.

Но использование токенов требует некоторого ноу-хау в области кодирования. Большинство разработчиков быстро осваивают эту технику, но есть кривая обучения.

Давайте углубимся, чтобы определить, подходят ли токены вам и вашей организации.

История токенов аутентификации

Аутентификация и авторизация — это разные, но связанные концепции. До появления токенов аутентификации у нас были пароли и серверы. Мы использовали традиционные методы, чтобы гарантировать, что нужные люди имеют доступ к нужным вещам в нужное время. Это не всегда было эффективным.

Считайте пароли. Обычно это:

- Генерация пользователей. Кто-то придумывает комбинацию букв, цифр и символов.

- Память. Человек должен помнить об этой уникальной комбинации.

- Повторение. Каждый раз, когда пользователю нужно получить доступ к чему-либо, необходимо ввести пароль.

Кража пароля — обычное дело. Фактически, один из первых задокументированных случаев кражи паролей произошел еще в 1962 году. Люди не могут вспомнить все свои пароли, поэтому прибегают к уловкам, например:

- Записывать их все. Клочки бумаги, заполненные паролями, — это кошмар службы безопасности.

- Повторяя их. Люди склонны использовать один и тот же пароль в нескольких местах. Если обнаружен один пароль, многие учетные записи могут оказаться уязвимыми.

- Немного меняя их. Люди меняют одну букву или цифру, когда предлагается обновить пароль.

Пароли также требуют аутентификации сервера. Каждый раз, когда человек входит в систему, компьютер создает запись транзакции.Соответственно увеличивается нагрузка на память.

Идентификация токена отличается.

При аутентификации по токену вторичная служба проверяет запрос сервера. По завершении проверки сервер выдает токен и отвечает на запрос.

Пользователь может запомнить один пароль, но токен предлагает другую форму доступа, которую гораздо труднее украсть или преодолеть. И запись сеанса не занимает места на сервере.

3 типа токенов аутентификации

Все токены аутентификации разрешают доступ, но каждый тип работает немного по-своему.

Это три распространенных типа токенов аутентификации:

- Подключено: Ключи, диски, приводы и другие физические предметы подключаются к системе для доступа. Если вы когда-либо использовали USB-устройство или смарт-карту для входа в систему, вы использовали подключенный токен.

- Бесконтактный: Устройство находится достаточно близко к серверу, чтобы связываться с ним, но не подключается к нему. Так называемое «волшебное кольцо» Microsoft может быть примером этого типа токена.

- Отключено: Устройство может связываться с сервером на больших расстояниях, даже если оно никогда не касается другого устройства.Если вы когда-либо использовали свой телефон для двухфакторной аутентификации, вы использовали этот тип токена.

Во всех трех сценариях пользователь должен что-то сделать, чтобы запустить процесс. Возможно, им потребуется ввести пароль или ответить на вопрос. Но даже если они идеально выполнят эти предварительные шаги, они не смогут получить доступ без помощи токена доступа.

Аутентификация токена за 4 простых шага

Используйте систему аутентификации на основе токенов, и посетители будут проверять учетные данные только один раз.Взамен они получат токен, разрешающий доступ на определенный вами период времени.

Процесс работает так:

- Запрос: Человек запрашивает доступ к серверу или защищенному ресурсу. Это может быть логин с паролем или какой-то другой процесс, который вы укажете.

- Проверка: Сервер определяет, что у человека должен быть доступ. Это может включать проверку пароля на соответствие имени пользователя или другой процесс, который вы укажете.

- Токены: Сервер обменивается данными с устройством аутентификации, например с кольцом, ключом, телефоном или аналогичным устройством. После проверки сервер выдает токен и передает его пользователю.

- Хранение: Маркер находится в браузере пользователя, пока работа продолжается.

Если пользователь пытается посетить другую часть сервера, токен снова связывается с сервером. Доступ предоставляется или запрещается в зависимости от токена.

Администраторы устанавливают ограничения на токены.Вы можете разрешить одноразовый токен, который немедленно уничтожается, когда человек выходит из системы. Или вы можете настроить токен на самоуничтожение в конце указанного периода времени.

токенов

Существует два типа токенов, связанных с идентификацией: токены ID и токены доступа.

ID токенов — это веб-токены JSON (JWT), предназначенные только для использования приложением. Например, если есть приложение, которое использует Google для входа пользователей и синхронизации их календарей, Google отправляет в приложение токен идентификатора, который включает информацию о пользователе.Затем приложение анализирует содержимое токена и использует информацию (включая такие сведения, как имя и изображение профиля) для настройки взаимодействия с пользователем.

, а не , используют токены ID для получения доступа к API. Каждый токен содержит информацию для целевой аудитории (которая обычно является получателем). Согласно спецификации OpenID Connect, аудитория токена идентификатора (обозначенная заявлением aud ) должна быть идентификатором клиента приложения, выполняющего запрос аутентификации.Если это не так, доверять токену не стоит.

Декодированное содержимое токена ID выглядит следующим образом:

{

"iss": "http: // ВАШ_ДОМЕН /",

"sub": "auth0 | 123456",

"aud": "ВАШ_КЛИЕНТ_ID",

«exp»: 1311281970,

«iat»: 1311280970,

"name": "Джейн Доу",

"given_name": "Джейн",

"family_name": "Лань",

"женский пол",

"дата рождения": "0000-10-31",

"электронная почта": "[email protected]",

"изображение": "http://example.com/janedoe/me.jpg"

}

Этот токен аутентифицирует пользователя в приложении.Аудитория (утверждение aud ) токена устанавливается на идентификатор приложения, что означает, что только это конкретное приложение должно использовать этот токен.